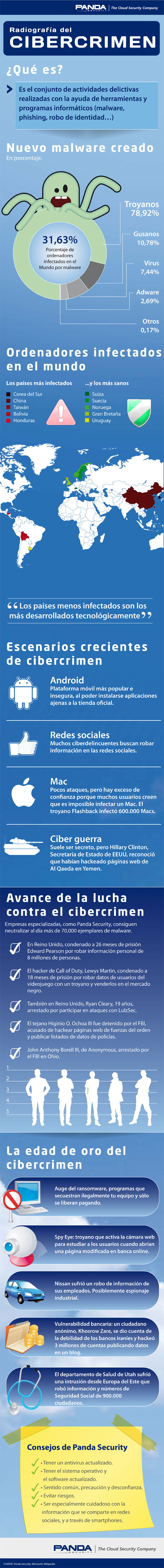

El robo de información fue el principal incidente del 2012 en materia de seguridad informática, según afirma una reciente

investigación de ESET Latinoamérica. A su vez, e

n lo que refiere asmartphones, la explotación de vulnerabilidades, estuvo a la orden del día.

“Desde Megaupload hasta Linkedin o Formspring, la fuga de información fue una dura realidad que debieron enfrentar muchas empresas este año. No sólo se trata de la exposición – y muchas veces publicación – de valiosa información personal de los usuarios, sino también de un fuerte golpe a la reputación de las compañías”, aseguró Sebastián Bortnik, Gerente de Educación y Servicios de ESET Latinoamérica.

Entre los casos de fuga de información más resonantes del 2012 pueden mencionarse la filtración de datos de más de 56.000 cuentas de Visa y Mastercard, la exposición de 6.5 millones de contraseñas de LinkedIn y las más de 450.000 credenciales robadas de Yahoo! Voice.

A su vez, el robo de información ha estado entre los principales objetivos de los códigos maliciosos durante este año, tal como lo evidencian las sucesivas campañas de propagación de Dorkbot, código malicioso que al día de hoy cuenta con el 54% de su propagación en Latinoamérica y roba credenciales de acceso de los usuarios,además de convertir a los equipos infectados en parte de una red botnet.

“El robo de información no fue ni será solamente un riesgo para las compañías: los usuarios no suelen ser conscientes del valor de los datos que manejan. Por lo tanto, las campañas de propagación de códigos maliciosos, así como las estrategias de Ingeniería Social, se enfocaron durante este 2012 en explotar ese factor”, agregó Raphael Labaca Castro, Coordinador de Awareness & Research de ESET Latinoamérica.

Este año, el segundo foco de ataque destacado ha sido la explotación de vulnerabilidades en smartphones.Durante 2012, una vulnerabilidad de diseño en las aplicaciones móviles de Facebook, Dropbox y LinkedIn las hizo susceptibles al robo de contraseñas. Lo mismo ocurrió con WhatsApp, viéndose expuesta la información de los usuarios debido a la aparición de una herramienta que permitía robar el contenido de las conversaciones, dado que la aplicación no cifraba los mensajes al enviarlos. Finalmente, entre los casos de mayor relevancia se lista la vulnerabilidad USSD en sistemas operativos Android que permitía, entre otras cosas, el borrado completo de la información del dispositivo.

“La evolución del mercado de los teléfonos inteligentes sumada al crecimiento de ataques para estas plataformas que viene registrando el Laboratorio de ESET Latinoamérica nos permite anticipar que los dispositivos móviles serán uno de los principales objetivos durante el año que viene, de modo que se recomienda a los usuarios que implementen soluciones de seguridad en los mismos, se mantengan informados y realicen un uso responsable”, concluyó Bortnik.

Visto en ESET