contrasena - search results

If you're not happy with the results, please do another search

Muchas veces a la hora de crear una cuenta para algún sitio, el mismo formulario nos recomienda que utilicemos una contraseña que alterne letras minúsculas, mayúsculas, números y símbolos.

Hoy, gracias al gráfico podremos entender su motivo, y es que mientras más alternemos el uso de los caracteres más costoso será para un hacker desencriptar nuestra contraseña.

Sin dudas las contraseñas son un componente muy importante para todos, y es muy importante que la misma sea segura.

Visto en IncubaWeb

En su blog, Thomas Baekdal señala los métodos con los que una contraseña puede ser revelada:

En su blog, Thomas Baekdal señala los métodos con los que una contraseña puede ser revelada:

- El hacker pregunta por tu contraseña estafando al sistema de alguna forma.

- El hacker lo averigua. A la gente le gusta las frases sencillas para poder recordarlas. Como el día de nacimiento.

- El hacker decide realizar un ataque masivo. Simplemente se dedica a escribir todas las contraseñas posibles al mismo tiempo relacionadas con la persona en cuestión.

- El hacker ataca a un tercero con una lista de palabras comunes.

- El hacker usa un diccionario de aproximación usando un diccionario completo de palabras y accede a la red.

Departamentos de tecnología informática animan a la gente a usar complejas contraseñas para que sean dificiles de desbloquear. El problema se encuentra en que la gente los escribe en una hoja de papel. La clave está en utilizar más de una palabra común. Tres palabras comunes se convierten para el hacker en una tarea imposible.

Usando estas indicaciones Baekdal calcula que adivinar la contraseña llevaría al hacker aproximadamente:

- 2.537 años a través de un ataque común.

- 1.163.859 años utilizando un método de ataque masivo.

- 39. 637.240 años usando un diccionario de ataques.

Respecto al proveedor, lo que debe hacer es asegurar la red:

- Ganando tiempo retrasando los intentos para iniciar la sesión. En lugar de permitir a la gente inscribirse otra vez y otra, puede añadir cinco segundos de retraso entre cada intento.

- Añadir un periodo de sanción si la persona ha tecleado el password incorrectamente más de diez veces. Esta acción complica la tarea del hacker también. Sumando tiempo de retraso el proveedor protege al usuario y lo recompensa si sigue un método para el uso de palabras.

Visto en La Flecha

Por más incómodo que sea utilizar contraseñas, todavía no existe nada mejor, más confiable y con mayor accesibilidad para que todas las personas puedan proteger sus datos.

Por más incómodo que sea utilizar contraseñas, todavía no existe nada mejor, más confiable y con mayor accesibilidad para que todas las personas puedan proteger sus datos.

Hoy en día, todos necesitamos recordar varias contraseñas: para el banco, para acceder al e-mail, para la identificación en una red social, para la activación de la alarma de casa, etc. El problema es que de nada sirve crear contraseñas si ellas pueden ser descubiertas fácilmente o si tienes problemas para recordarlas o protegerlas.

Estos artículos fueron creados para ayudarte a lidiar con eso. Te daremos consejos para crear contraseñas seguras, cómo protegerlas y que debes hacer y que no debes hacer con ellas.

Visto en Informatica Hoy

No crees contraseñas basadas en secuencias

No crees contraseñas basadas en secuencias

Cuando un individuo mal intencionado quiere descubrir la contraseña de alguien, ¿sabes lo que generalmente intenta primero? Secuencias como “123456, abcdef, 1020304050, qwerty (secuencia del teclado)“, entre otras. Las contraseñas secuenciales pueden ser recordadas fácilmente, pero por otro lado, pueden ser descubiertas facilmente. Por lo tanto, evítalas.

Aunque pueda parecer un consejo obvio, muchos problemas de seguridad en las empresas y en los servicios de internet ocurren por el uso de contraseñas de este tipo. Este tipo de contraseñas pueden ser descubiertas con tanta facilidad que es cada vez más común el uso de funciones que impiden el uso de secuencias cuando el usuario tiene que crear una contraseña.

No use fechas especiales, el número de la placa del coche, nombres y semejantes

Mucha gente utiliza días especiales, como su fecha de cumpleaños o la de un pariente o su fecha de casamiento como contraseña. También hay quien utiliza el número de la placa del coche, el número de su casa, el número del teléfono, el número de documento, el nombre de un hijo, su apellido invertido, entre otros. Esta práctica es más utilizada que el uso de secuencias, por otro lado, una persona mal intencionada puede descubrir que una fecha significa mucho para ti y usarlo a la hora de intentar descubrir tu contraseña. Además, alguien puede verte consultando un documento antes de teclear tu contraseña. Por lo tanto, evitar el uso de este tipo de información es una manera eficiente de reforzar tu seguridad.

Evita utilizar contraseñas relacionadas a tus gustos

¿Te gusta el fútbol y eres fanático de un equipo? Evita utilizar el nombre del club como contraseña.

¿Eres fan declarado de un grupo musical? Evita utilizar el nombre de la banda o de sus músicos como contraseña.

¿Adoras los libros de un determinado escritor? Evita utilizar el nombre de él o de personajes de sus obras como contraseña.

Cuando a alguien le gusta mucho alguna cosa, generalmente deja eso claro a todos a su alrededor. Si es así, las oportunidades de una persona de crear una contraseña en base en sus gustos son grandes, y un individuo mal intencionado sabe de eso.

No utilices palabras que están a tu alrededor para crear contraseñas

La marca del reloj en la pared de la oficina, el modelo del monitor de vídeo en tu escritorio, el nombre de la tienda que puedes ver cuando miras por la ventana, o cualquier nombre a tu alrededor puede parecer una buena idea para una contraseña, especialmente cuando se trata de una palabra larga y difícil de ser asimilado en la primera tentativa. El problema es que si tu puedes ver esos nombres cuando vas a teclear una contraseña, alguien cercano a ti puede darse cuenta. Por lo tanto, evita usar como contraseña algo fácilmente visible en tu ambiente.

No crees contraseñas parecidas a las anteriores

Muchos sistemas exigen o recomiendan el cambio periódico de contraseñas. Al hacer eso, toma el cuidado de no utilizar una contraseña semejante a la anterior (que sólo difieren por un caracter, por ejemplo) o una contraseña que ya haya sido utilizada.

Visto en Informatica Hoy

Buscaron tambien:

Mezcla letras, símbolos especiales y números

Mezcla letras, símbolos especiales y números

Siempre que sea posible, crea contraseñas que mezclen letras, símbolos especiales y números, pues eso dificulta bastante ser descubierta. Para que pueda ser fácilmente recordada, puedes utilizar una palabra como base, y sustituir algunos de sus caracteres. Por ejemplo, en vez de utilizar informatica-hoy como contraseña, utiliza 1Nf0rm@t1c@-H0y. La palabra continuará teniendo sentido para ti y los caracteres sustitutos pueden ser recordados sin mucho esfuerzo, al mismo tiempo en que van a dificultar la vida de quien quiera intentar descubrir tu contraseña.

Usa letras mayúsculas y minúsculas

Algunos sistemas de autenticación son “case sensitive”, o sea, tratan letras mayúsculas y minúsculas como caracteres distintos. Crear contraseñas que mezclen esas dos características es más seguro. Puedes explotar este consejo de varias maneras, por ejemplo: en vez de colocar la primera letra en mayúscula, como hacemos con los nombres, coloca la segunda o la tercera. O puedes hacer que todas las consonantes en una contraseña estén en letras mayúsculas. De combinar este consejo con el anterior (mezclar letras, símbolos especiales y números), vas a crear una contraseña todavía más seguras.

Usa una cantidad de caracteres superior al recomendado

Cada caracter que añades a tu contraseña hace que su descubrimiento sea más difícil, inclusive para programas creados especialmente para esa finalidad. Por eso, al crear una contraseña, siempre utiliza una cantidad de caracteres superior al mínimo exigido por el sistema. De modo general, el ideal es contar con contraseñas que utilicen, al menos, 8 caracteres.

Crea contraseñas de forma que tengas que utilizar las dos manos para teclear

Este consejo puede parecer extraño, pero tiene su utilidad en determinadas situaciones. Si estás, por ejemplo, utilizando una computadora de la facultad, alguien puede intentar adivinar tu contraseña observándote mientras tecleas. En verdad, tener éxito con esa práctica es muy difícil, pero no imposible. Por eso, busca utilizar contraseñas compuestas por letras bien distribuidas por el teclado, de forma que tengas que utilizar las dos manos para teclearla, ya que eso dificultará más la actuación de un “espía”.

Usa reglas para crear tus contraseñas y no olvidarlas

Esta tal vez sea el consejo más interesante de este artículo: es recomendable que utilices una contraseña diferente para cada servicio, es decir, que no utilices la misma contraseña para distintos fines. El problema de eso es que te ves obligado a recordar una variedad grande de contraseñas. Pero hay una forma de hacerlo fácil y eficientemente: creando contraseñas en base a reglas. De esa forma, sólo necesitarás recordar las reglas para saber que contraseña le corresponde. Vamos a crear un conjunto de reglas para facilitar la comprensión.

Lo que se presenta a continuación es sólo un ejemplo. La idea es que explotes tu creatividad y crees tus propias reglas.

Vamos a suponer que vamos a crear contraseñas para que sean utilizadas sólo en servicios de internet. Nuestras reglas serán las siguientes:

– Regla 1: utilizar siempre la primera y la última letra del nombre del servicio para comenzar la contraseña;

– Regla 2: si la cantidad de letras que compone el nombre del servicio es par, colocar en la secuencia el número 2. Colocar el número 3 cuando sea impar;

– Regla 3: si el nombre termina con una vocal, escribe la palabra “Voc”, con ‘v’ mayúscula. Si termina con una consonante, escribe la palabra “Con”, con ‘c’ mayúscula;

– Regla 4: continúa la combinación informando la cantidad de letras que componen el nombre del servicio;

– Regla 5: si el nombre del servicio comienza con una vocal, finaliza la contraseña con el caracter ‘@’. Si fuera una consonante, utiliza ‘&’.

En base a estas cinco reglas, vamos a crear, como ejemplo, una contraseña para Skype:

– Regla 1: la primera y la última letra de “Skype” es: se

– Regla 2: “Skype” tiene cinco letras, entonces: se3.

– Regla 3: “Skype” termina con vocal, entonces: se3Voc

– Regla 4: “Skype” tiene 5 letras, entonces: se3Voc5.

– Regla 5: “Skype” comienza con consonante, entonces la contraseña es: se3Voc5&.

En base en este conjunto de reglas, una contraseña para Google sería: ge2Con6&. Ten en cuenta que con este conjunto de reglas, no necesitarás recordar cada contraseña (aunque esto sucederá automáticamente para las contraseñas muy utilizadas), basta acordarse siempre de las reglas. Al principio da algo de trabajo, pero con el pasar del tiempo es más fácil. Además, puedes crear una cantidad menor de reglas o reglas que consideres más fáciles, finalmente, sólo necesitas utilizar tu creatividad.

Visto en Informatica Hoy

Guarda tus contraseñas en la mente

Guarda tus contraseñas en la mente

Evita escribir tu contraseña en pedazos de papel, agendas, archivos electrónicos desprotegidos o en cualquier medio que pueda ser accedido por otra persona. Si esto fuera necesario, sólo escribe la contraseña, no informes lo que esa combinación significa. Si la cantidad de contraseñas es muy grande, puedes utilizar programas específicos para administrarlas.

No uses la opción “recordar contraseña” en computadoras públicas

En computadoras públicas o de la oficina, no utilices la opción de “insertar contraseñas automáticamente“, “recordar contraseña” o su equivalente que muchos sitios webs y navegadores ofrecen. Evita hacer eso inclusive en tu notebook, si sueles utilizarlo fuera de casa con frecuencia.

Siempre haz click en Salir, Logoff o su equivalente

Mucha gente se contenta en cerrar el navegador al salir de una determinada web. Eso es seguro la mayoría de las veces, sin embargo, en algunos casos, la simple reapertura de la página puede hacer que el contenido que accedías (tu cuenta de e-mail, por ejemplo) sea mostrado nuevamente. Si tuvieras contraseñas almacenadas en mensajes de e-mail, el problema se agrava. Un modo de garantizar que eso no suceda es clickear en los links o botones que digan “Salir”, “Logoff”, “Sign out”, o su equivalente.

Si es posible, no utilices tus contraseñas más importantes en computadoras públicas o redes desconocidas

Siempre que sea posible, evita acceder a servicios muy importantes para ti en computadoras públicas (la página de tu cuenta bancaria, por ejemplo). Si eso fuera inevitable, verifica si el sitio web ofrece recursos de seguridad (protección por SSL, por ejemplo). También evita utilizar tus contraseñas en redes Wi-fi que desconozcas.

Al teclear tu contraseña, verifica si lo haces en el campo correcto

Ten cuidado de no teclear tu contraseña en el lugar errado, por ejemplo, en el campo “Nombre”. Si haces eso, una persona cercana podrá leer lo que haz escrito, ya que solamente el campo contraseña está protegido. Un buen modo de evitar eso es no mirar sólo el teclado mientras tecleas. Mira constantemente la pantalla.

Cambia tu contraseña periódicamente

Es muy importante que cambies tus contraseñas periódicamente, por lo menos cada tres meses. Haciendo eso, impides, por ejemplo, que una persona que conoce tu contraseña y esté accediendo a una cuenta tuya en algún servicio sin que lo sepas, continúe haciéndolo.

No uses la misma contraseña para varios servicios

Para cada servicio que uses, utiliza una contraseña diferente. Si no haces esto, alguien que descubra tu contraseña en una determinada web podrá intentar utilizarla con éxito en otros servicios que utilices.

No utilices preguntas con respuestas obvias

Muchos sitios webs ofrecen un recurso donde puedes recuperar tu contraseña al responder una determinada pregunta. La idea aquí es hacer que suministres una pregunta que sólo tu sabes la respuesta. No crees preguntas que pueden ser fácilmente respondidas, por ejemplo, “que país ganó la Copa del Mundo FIFA de 1978?” (Argentina). En vez de eso, crea preguntas cuyas respuestas sólo tu conoces, como “cual es el nombre de la chica con la cual fui al cine a ver Gladiador”.

No compartas tu contraseña con nadie

Evita compartir tus contraseñas con otras personas, aunque ellas sean íntimas. Aunque sea de tu entera confianza, la persona puede dejar tu contraseña expuesta en algún lugar sin darse cuenta. Si utilizas un servicio compartido, cada persona debe tener su propio acceso privado, siempre que sea posible.

Cuidado con los e-mails o sitios webs falsos que solicitan tu contraseña

Uno de los fraudes más frecuentes en internet son e-mails que te envían a sitios webs falsos que se hacen pasar por páginas de bancos, correo electrónico, redes sociales, entre otros, imitando la imagen visual de los servicios originales. Si el usuario no se da cuenta que está accediendo a un sitio web falso, va a terminar entregando su contraseña y otros datos a un desconocido mal intencionado. Por eso, es necesario estar siempre atento a los detalles que permiten identificar los e-mails o sitios webs falsos, como direcciones no relacionadas con el servicio, errores ortográficos groseros y solicitudes sospechosas. Jamás hagas click en el hipervínculo de un email, abre un navegador y accede directamente al sitio web tipeando la dirección en la barra de direcciones.

Visto en Informatica Hoy

La seguridad en Internet no es algo con lo que tengamos que jugar ni bromear ya que en muchos casos compartimos cosas personales y alguien con malas intensiones nos podría hacer mucho daño. Aunque no debemos cogerle miedo a utilizar Internet, si que debemos acostumbrarnos a utilizar unas buenas practicas en cuanto a seguridad se refiere. Todos sabemos que en la calle existen miles de peligros y no por ello dejamos de pasear, simplemente nos has enseñado que por ejemplo antes de cruzar hay que mirar a ambos lados por si viene algún vehículo, pues con Internet exactamente lo mismo.

Una de estas buenas practicas es utilizar contraseñas complejas de descifrar, utilizando caracteres en mayúsculas y minúsculas, números y letras y a ser posible algún carácter fuera del abecedario, como guiones altos y bajos, corchetes, paréntesis, etc.

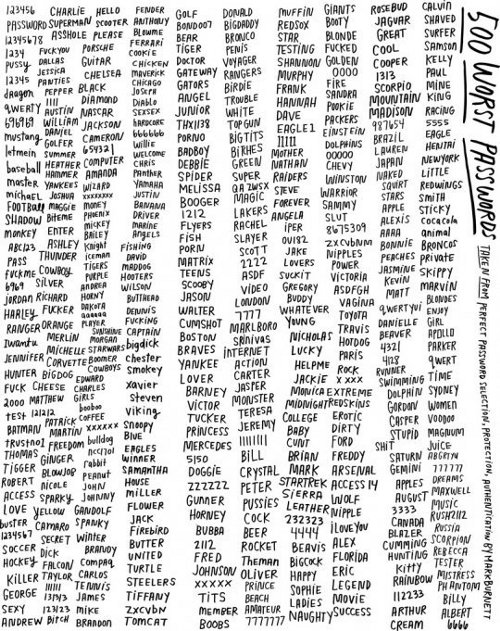

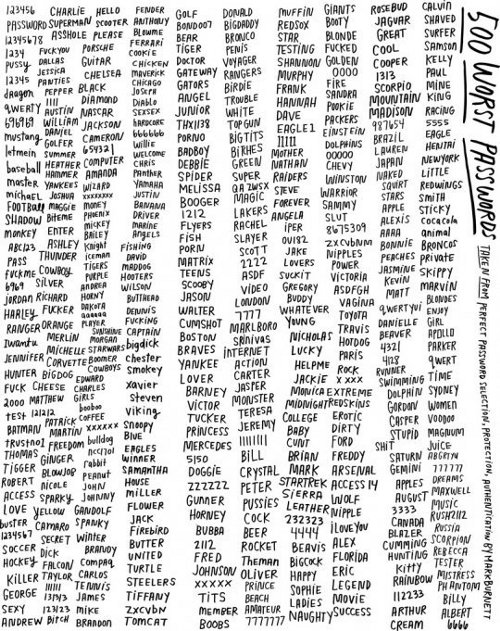

En resumen, sí tu clave es la típica, “123456“, “password“, “superman“, “qwerty“ o alguna de las quinientas de la siguiente lista deberías cambiarla, porque un hacker medianamente espabilado será lo primero que pruebe.

Visto en Geekool

Visto en Geekool

La firma de seguridad Sophos ha llevado a cabo una encuesta que arroja datos preocupantes: un tercio de los internautas usan la misma contraseña en todas y cada una de las páginas en las que se registran, lo que conlleva un gran riesgo en materia de seguridad, ya que en caso de que algún intruso averigí¼e la clave en cuestión podría conseguir un acceso completo a todas las cuentas que se posean, desde las de correo electrónico hasta la de Facebook, eBay o Amazon.

La firma de seguridad Sophos ha llevado a cabo una encuesta que arroja datos preocupantes: un tercio de los internautas usan la misma contraseña en todas y cada una de las páginas en las que se registran, lo que conlleva un gran riesgo en materia de seguridad, ya que en caso de que algún intruso averigí¼e la clave en cuestión podría conseguir un acceso completo a todas las cuentas que se posean, desde las de correo electrónico hasta la de Facebook, eBay o Amazon.

Los números que presenta Sophos son alarmantes, aunque muestran una pequeña mejoría respecto a los que había 3 años atrás. Por aquel entonces, el porcentaje de personas que utilizaban una única contraseña ascendía al 41%, un 8% más que ahora.

El tema es especialmente grave si tenemos en cuenta que cada vez hay más gente que realiza compras online o que consulta el extracto de su cuenta bancaria a través del navegador. Que un hacker se haga con nuestro password no implica sólo que pueda suplantar nuestra identidad en un foro, sino que además podría robarnos sumas de dinero importantes.

Fuente: AbadiaDigital.com

En el 2016 la lucha contra los ciberataques ha dado grandes pasos, con una colaboración más amplia entre el sector público y privado, y el incremento de los recursos que las empresas han destinado a la ciberseguridad. Sin embargo, ante la mayor investigación y protección contra las amenazas, los ciberatacantes continuaron cambiando su modo de actuar y ampliando sus objetivos, en numerosas ocasiones con unos presupuestos más elevados que los encargados de defender.

Los atacantes se han sofisticado y cada vez más buscan objetivos precisos y que ofrezcan una recompensa económica elevada, en lugar de ataques a gran escala al mayor número de usuarios posible. Desde InnoTec (Grupo Entelgy), han compartido las tendencias en materia de ciberseguridad que estarán más presentes a lo largo de 2017.

Los atacantes se han sofisticado y cada vez más buscan objetivos precisos y que ofrezcan una recompensa económica elevada, en lugar de ataques a gran escala al mayor número de usuarios posible. Desde InnoTec (Grupo Entelgy), han compartido las tendencias en materia de ciberseguridad que estarán más presentes a lo largo de 2017.

1. Ransomware: el ‘malware’ más rentable

No es una amenaza nueva, pero es el tipo de ‘malware’ que más crece. En el 2016 el ‘ransomware’ ha batido récords, convirtiéndose en uno de los ataques que más beneficios genera, y todo apunta que continuará su progresión en el 2017. Este ‘software’ malicioso se utiliza para bloquear el acceso a archivos o determinadas partes del dispositivo, con el objetivo de pedir un rescate a cambio de eliminar estas restricciones. Los ataques con ‘ransomware’ siguen evolucionando y cada vez más se dirigirán hacia las grandes organizaciones, que tienen la capacidad de pagar rescates más altos para recuperar el acceso a sus datos. Desde InnoTec recomiendan mantener siempre copias de seguridad periódicas de todos los datos importantes, establecer listas de control de accesos a determinados servicios y mantener el ‘software’ actualizado. De igual forma, entienden que conviene valorar el uso de herramientas y aplicaciones de prevención y, sobre todo, educar a los usuarios en aspectos de ingeniería social.

2. Infecciones de ‘malware’ sin archivo

Los programas y acciones de prevención contra las infecciones de ‘malware’ han obligado a los cibercriminales a buscar vías alternativas para difundir código dañino y en 2016 los ataques de ‘malware’ sin descarga de archivos han aumentado de forma preocupante. Con esta técnica se infecta directamente la memoria RAM de los ordenadores y dispositivos móviles, sin que el usuario tenga que recibir, abrir o descargar ningún tipo de archivo. Así, los atacantes pueden eludir muchas medidas de protección y antivirus, por la dificultad que presenta detectar código dañino cuando no se utiliza archivos que lo contengan.

3. Ataques DDoS en servidores y sistemas web globales

Los ataques de denegación de servicio (DDoS) a redes de distribución de contenidos en Internet se han multiplicado por dos en el 2016, excediendo los 600 Gbips. Los ciberatacantes buscan víctimas que les permitan rentabilizar al máximo sus acciones y sitios web como el de la BBC, el presidente de Estados Unidos, Donald Trump, y redes globales de distribución de contenidos en Internet como Akamai, han sido protagonistas de varios ataques DDoS. Los ataques DDos pueden llegar a sobrecargar los servidores a través de un volumen de peticiones masivo que supera sus capacidades. Estas solicitudes de servicio son ficticias, normalmente generadas a través de robots conectados (bots), e impiden a los usuarios ‘reales’ acceder a los contenidos de los servidores.

4. Tráfico HTTPs malicioso: protocolos cifrados como señuelo

Prácticamente la totalidad de las grandes empresas han adoptado protocolos HTTPs para cifrar la información y que esta no pueda ser utilizada por los atacantes. Sin embargo, en los últimos años, los cibercriminales han descubierto en estos protocolos una forma muy eficaz para maquillar sus acciones y hacer que se perciban como seguras. En el 2016, el tráfico HTTPs cifrado que encubría ‘malware’ y otras actividades maliciosas se multiplicó por cinco. Existen herramientas eficaces para detectar el tráfico malicioso cifrado a través de protocolos HTTPs, pero su implantación en las empresas aún es incipiente y esto deja la puerta abierta a los cibercriminales para continuar explotando esta técnica a lo largo de 2017.

5. ‘Maladvertising’: ‘malware’ disfrazado de publicidad

Aunque la primera campaña de ‘maladvertising’ fue detectada en octubre del 2015, ha sido a lo largo del 2016 cuando el número de casos identificados de esta técnica para difundir ‘malware’ se ha disparado. A través de la compra legítima de espacios publicitarios, los cibercriminales emplazan anuncios publicitarios en sitios web o aplicaciones conocidas y percibidas como seguras para dirigir tráfico o descargar archivos que contienen ‘malware’ u otro tipo de ‘software’ dañino. El crecimiento publicidad programática previsto para 2017 probablemente favorecerá, como entienden desde InnoTec, que el número de ataques que utilizan esta técnica se incremente considerablemente.

6. ‘Phishing-Spearphishing’ más realista y verosímil

En los últimos años el crecimiento del ‘phising’ ha sido imparable. En el 2016, siete de cada nueve incidentes de ciberseguridad respondían al uso de esta técnica y todo parece señalar que también estará muy presente a lo largo del 2017. El ‘phishing’ consiste en la suplantación de la identidad de personas o empresas de confianza para adquirir cierto tipo de información, como por ejemplo contraseñas o información bancaria. El éxito de este método de ciberataque radica en su simpleza; engañar a un miembro de una organización para acceder a sus sistemas e información es mucho más fácil que desarrollar ‘software’ malicioso para sortear las medidas de protección en las empresas. Las páginas web y correos electrónicos (‘spearphishing’) que suplantan la identidad de personas o empresas reconocidas, como entidades bancarias, serán previsiblemente más realistas y verosímiles en 2017, como se ha visto durante el pasado año.

7. Fraude en el mundo real para acceder a información digital

El pasado año los especialistas de ciberseguridad de InnoTec detectaron varios casos de fraude telefónico, en los que los criminales se hacían pasar por técnicos de soporte de fabricantes informáticos para instalar programas de código malicioso en los dispositivos de los usuarios o conseguir datos de sus cuentas bancarias. Previsiblemente a lo largo del 2017 este tipo de estafas se seguirán produciendo con mayor frecuencia por la escasa complejidad que suponen.

8. Móviles y la información en la nube

Los sistemas y el almacenamiento de datos en la nube permiten una mayor accesibilidad desde cualquier dispositivo, móviles, tabletas, ordenadores, etc.; pero también aumentan los puntos que pueden ser utilizados para realizar ciberataques contra las organizaciones. Vulnerar sistemas en la nube puede representar para los cibercriminales alzarse con un gran botín y este año veremos un incremento sustancial en los ataques dirigidos a estos objetivos.

9. Más puntos de ataque con la incorporación del Internet de las Cosas

El crecimiento del Internet de las Cosas en el 2017 multiplica los dispositivos y sistemas que pueden ser vulnerados, por ejemplo para llevar a cabo ataques masivos DDoS a sitios web y servidores. Pero al igual que los ordenadores y dispositivos móviles, el Internet de las Cosas también es susceptible a otras ciberamenazas como el ‘malware’ o, incluso, el ‘ransomware’.

10. La inteligencia artificial entra en los objetivos de los ciberatacantes

Los sistemas de inteligencia artificial se incorporarán con fuerza a las organizaciones y en el 2017 también estarán en el punto de mira del cibercrimen. La inteligencia artificial, en forma de algoritmos programados para optimizar la toma de decisiones y ejecución de acciones, puede ser vulnerada para favorecer los intereses de los atacantes y comprometer la actividad de las empresas.

Ver más en: http://www.20minutos.es/

Los especialistas de ESET Latinoamérica presentan un resumen de los ataques informáticos destacados de este año.

El robo de información fue el principal incidente del 2012 en materia de seguridad informática, según afirma una reciente

investigación de ESET Latinoamérica. A su vez, e

n lo que refiere asmartphones, la explotación de vulnerabilidades, estuvo a la orden del día.

“Desde Megaupload hasta Linkedin o Formspring, la fuga de información fue una dura realidad que debieron enfrentar muchas empresas este año. No sólo se trata de la exposición – y muchas veces publicación – de valiosa información personal de los usuarios, sino también de un fuerte golpe a la reputación de las compañías”, aseguró Sebastián Bortnik, Gerente de Educación y Servicios de ESET Latinoamérica.

Entre los casos de fuga de información más resonantes del 2012 pueden mencionarse la filtración de datos de más de 56.000 cuentas de Visa y Mastercard, la exposición de 6.5 millones de contraseñas de LinkedIn y las más de 450.000 credenciales robadas de Yahoo! Voice.

A su vez, el robo de información ha estado entre los principales objetivos de los códigos maliciosos durante este año, tal como lo evidencian las sucesivas campañas de propagación de Dorkbot, código malicioso que al día de hoy cuenta con el 54% de su propagación en Latinoamérica y roba credenciales de acceso de los usuarios,además de convertir a los equipos infectados en parte de una red botnet.

“El robo de información no fue ni será solamente un riesgo para las compañías: los usuarios no suelen ser conscientes del valor de los datos que manejan. Por lo tanto, las campañas de propagación de códigos maliciosos, así como las estrategias de Ingeniería Social, se enfocaron durante este 2012 en explotar ese factor”, agregó Raphael Labaca Castro, Coordinador de Awareness & Research de ESET Latinoamérica.

Este año, el segundo foco de ataque destacado ha sido la explotación de vulnerabilidades en smartphones.Durante 2012, una vulnerabilidad de diseño en las aplicaciones móviles de Facebook, Dropbox y LinkedIn las hizo susceptibles al robo de contraseñas. Lo mismo ocurrió con WhatsApp, viéndose expuesta la información de los usuarios debido a la aparición de una herramienta que permitía robar el contenido de las conversaciones, dado que la aplicación no cifraba los mensajes al enviarlos. Finalmente, entre los casos de mayor relevancia se lista la vulnerabilidad USSD en sistemas operativos Android que permitía, entre otras cosas, el borrado completo de la información del dispositivo.

“La evolución del mercado de los teléfonos inteligentes sumada al crecimiento de ataques para estas plataformas que viene registrando el Laboratorio de ESET Latinoamérica nos permite anticipar que los dispositivos móviles serán uno de los principales objetivos durante el año que viene, de modo que se recomienda a los usuarios que implementen soluciones de seguridad en los mismos, se mantengan informados y realicen un uso responsable”, concluyó Bortnik.

Visto en ESET

123...4Next  Page 1 of 4

Page 1 of 4