empresas - search results

If you're not happy with the results, please do another search

Windows 7 Empresas

Según DiarioTI, nueve de cada diez PC empresariales cumplen con los requisitos mínimos de hardware para la instalación de Windows 7, por lo que podrán funcionar con este sistema operativi sin problemas. La situación es considerablemente distinta a la del lanzamiento de Windows Vista, donde sólo la mitad de los PC era compatible con el nuevo sistema operativo de Microsoft.

Los datos son de un estudio realizado por el proveedor tecnológico estadounidense Softchoice, que mediante su software de Asset Management ha analizado la configuración técnica de 450.000 PC usados en empresas de ese país. Actualmente, el 88% de los PC, es decir prácticamente nueve entre diez, pueden ejecutar Windows 7.

Windows 7 requiere menos recursos de hardware que su predecesor ““lo que rompe totalmente con la tradición de Windows”“ y en parte debido a que los PC actuales son mucho más potentes que para el lanzamiento de Windows Vista.

La diferencia entre los lanzamientos de Windows 7 y Vista es aún más marcada al considerar la configuración recomendada. Según la investigación, el 65% de las empresas podrá ejecutar Windows 7 en la configuración óptima, en comparación con el 6% que pudo ejecutar funciones avanzadas en Windows Vista al momento de lanzamiento.

Para los pocos PC que no cumplen con los requisitos mínimos de hardware, una sencilla ampliación de RAM o nuevo disco duro pueden ser la solución. Con todo, se desaconseja conservar PC muy anticuados, pues los gastos de soporte aumentan considerablemente cuando los PC alcanzan una edad de 42 meses. A partir de ese momento, el soporte es tan costoso que para las empresas es más conveniente adquirir nuevos sistemas.

Visto en Cosas Sencillas

En la actualidad, las motivaciones que están detrás de los ataques informáticos tienen que ver con que la información en sí misma tiene un valor, y eso ha generado un verdadero comercio clandestino a partir del robo de datos”, explica el ejecutivo de Novared. “Por eso, es fundamental que las empresas tomen precauciones no sólo para proteger su continuidad operativa al ser víctimas de un ataque, sino también la seguridad de la información de sus clientes y sus propios datos estratégicos”.

En la actualidad, las motivaciones que están detrás de los ataques informáticos tienen que ver con que la información en sí misma tiene un valor, y eso ha generado un verdadero comercio clandestino a partir del robo de datos”, explica el ejecutivo de Novared. “Por eso, es fundamental que las empresas tomen precauciones no sólo para proteger su continuidad operativa al ser víctimas de un ataque, sino también la seguridad de la información de sus clientes y sus propios datos estratégicos”.

Frente a este panorama, la empresa realizará el encuentro NovaRed Security Workshop, que convocará a los principales expertos y marcas en materia de seguridad, con el objetivo de de dar a conocer las últimas soluciones integrales para el resguardo de los datos, considerado hoy como el principal activo de las empresas.

Por medio de charlas y exhibiciones de productos, el evento busca entregar las claves para disminuir los riesgos de pérdida de la información o incluso evitar fraudes internos en las empresas, revisando los principales retos que las empresas tienen para proteger sus negocios. Paralelamente, el Foro “Desafíos de seguridad para la banca y el retail”, se enfocará en las últimas normativas que rigen a estos sectores en términos de resguardos informáticos.

El evento se realizará el jueves 27 de agosto a partir de las 08:30 horas, en el Hotel Crowne Plaza (Alameda 136, Santiago). La entrada es libre.

Fuente: Laflecha

Dell suma nuevos equipos a su gama Vostro, los 1014, 1015 y 1088. Todos ellos disponen de pantallas de 14,1 y 15,6 pulgadas y no sobresalen en demasiadas características, es más la única diferencia que podemos encontrar entre el modelo 1014 y 1015 es el tamaño de pantalla, que por sus nombres ya puedes intuir cual es la medida de cada uno.

Dell suma nuevos equipos a su gama Vostro, los 1014, 1015 y 1088. Todos ellos disponen de pantallas de 14,1 y 15,6 pulgadas y no sobresalen en demasiadas características, es más la única diferencia que podemos encontrar entre el modelo 1014 y 1015 es el tamaño de pantalla, que por sus nombres ya puedes intuir cual es la medida de cada uno.

En todos ellos podemos encontrar un gama de procesadores Intel Core 2 Duo, soportan hasta 4 GB de memoria RAM, hasta 320 GB de disco duro, disponen de lector de tarjetas 5 en 1 y cámara web frontal de 1,3 Mpx.

En cambio, el modelo Dell Vostro 1088 no dispone de tarjeta gráfica integrada de Intel, sino que es un portátil de 14,1 pulgadas con una tarjeta gráfica ATI Mobility Radeon HD 4330, para el usuario que necesita algo más de potencia gráfica.

Fuente: Gizmotica

En un estudio efectuado sobre las empresas europeas y norteamericanas, pude vislumbrar el énfasis que han otorgado las gerencias de marketing en lo que hoy en día llaman el “Quinto Poder”: internet”.

Haciendo una analogía entre las empresas del hemisferio norte del mundo y las firmas chilenas, obtuve datos que revelan un cierto grado de desconocimiento sobre la efectividad comercial que produce la web para la generación de negocios y abarcar nuevos mercados.

En los países nórdicos, internet es utilizada como una poderosa herramienta de ventas y un efectivo canal de comunicación, en donde el marketing toma un lugar determinante a la hora de posicionarse en las mentes del consumidor, como empresa, productos y servicios.

Es por ello, el gran vuelco que hemos visto en el mundo, donde la publicidad evoluciona de forma tal que gran parte de los recursos que destinan las empresas están convergiendo a la red.

En Chile y en la Región de Bío Bío vale preguntarse si hemos despertado a esta nueva realidad.

En mi opinión, estamos avanzando más rápido que Latinoamérica. De hecho, somos el país que lidera en uso de internet, sea desde nuestros hogares o desde el lugar de trabajo. Eso sí, no debemos estar conformes, porque aún no asignamos la importancia en los detalles. Sí, esos pequeños detalles que marcan las grandes diferencias y definen los lugares que ocuparán las empresas en el mercado.

Un claro ejemplo podemos ver al momento de analizar algunas páginas web chilenas y de nuestra ciudad en términos de usabilidad y accesibilidad, donde hoy en día se puede hablar que a través de estas características se logra la calidad del servicio y la satisfacción total al cliente, pero esta vez en el mundo virtual.

Algunas páginas, en cierta forma, impiden su adecuada navegación dentro de ella y su utilización en su máximo potencial. Más aun, actualmente, cuando nos encontramos insertos en un mundo donde la internet entre Europa y Estados Unidos está marcando alrededor de un 35% de las ventas totales del negocio.

En nuestros días, es un error dejar el desarrollo de un sitio web sólo en manos del departamento de informática. Es absolutamente necesaria que esta tarea sea conjuntamente ejecutada por la gerencia general y los expertos en marketing digital, para así conseguir un resultado realmente apropiado, es decir, una página web que cumpla con los objetivos de su elaboración y propósito. Siendo éste, el generar nuevos negocios y ventas para producir la expansión desde Concepción hacia el mundo.

Peter Drucker, dentro de sus frases célebres nos decía “el marketing es demasiado importante como para dejarlo en manos del departamento de marketing”.

Es así que en esta ocasión, me permito enfatizar en “esos pequeños grandes detalles”, de los cuales, lamentablemente, incurrimos en nuestro país al momento de elaborar un sitio web. Es más, nuestra cultura aún hace verlos como un mal necesario, es decir, nuestra lógica indica que debemos tener un sitio sólo por cumplir con la tendencia y nuestra imagen en la red.

Resulta desconocido, para la mayoría de las empresas hablar de su web en términos de pixelaje, usabilidad, accesibilidad y optimización, entre otros conceptos, que es donde realmente se determinan los estándares de calidad que lograrán satisfacer a los potenciales clientes.

Empresarios, en general; micro y medianas empresas de nuestra región, en particular; han de poner mayor atención en estas herramientas para llegar a nuevos mercados con sus productos y servicios, a través de la red, donde la página es la cara visible y -por ende- refleja la imagen corporativa de las empresas.

Conscientes de esto, podremos obtener el mayor provecho en este mundo del “Quinto Poder”, el mundo de internet.

Arturo González Rebolledo

Americainternet.cl

Fuente: Blog Diario El Sur

En el 2016 la lucha contra los ciberataques ha dado grandes pasos, con una colaboración más amplia entre el sector público y privado, y el incremento de los recursos que las empresas han destinado a la ciberseguridad. Sin embargo, ante la mayor investigación y protección contra las amenazas, los ciberatacantes continuaron cambiando su modo de actuar y ampliando sus objetivos, en numerosas ocasiones con unos presupuestos más elevados que los encargados de defender.

Los atacantes se han sofisticado y cada vez más buscan objetivos precisos y que ofrezcan una recompensa económica elevada, en lugar de ataques a gran escala al mayor número de usuarios posible. Desde InnoTec (Grupo Entelgy), han compartido las tendencias en materia de ciberseguridad que estarán más presentes a lo largo de 2017.

Los atacantes se han sofisticado y cada vez más buscan objetivos precisos y que ofrezcan una recompensa económica elevada, en lugar de ataques a gran escala al mayor número de usuarios posible. Desde InnoTec (Grupo Entelgy), han compartido las tendencias en materia de ciberseguridad que estarán más presentes a lo largo de 2017.

1. Ransomware: el ‘malware’ más rentable

No es una amenaza nueva, pero es el tipo de ‘malware’ que más crece. En el 2016 el ‘ransomware’ ha batido récords, convirtiéndose en uno de los ataques que más beneficios genera, y todo apunta que continuará su progresión en el 2017. Este ‘software’ malicioso se utiliza para bloquear el acceso a archivos o determinadas partes del dispositivo, con el objetivo de pedir un rescate a cambio de eliminar estas restricciones. Los ataques con ‘ransomware’ siguen evolucionando y cada vez más se dirigirán hacia las grandes organizaciones, que tienen la capacidad de pagar rescates más altos para recuperar el acceso a sus datos. Desde InnoTec recomiendan mantener siempre copias de seguridad periódicas de todos los datos importantes, establecer listas de control de accesos a determinados servicios y mantener el ‘software’ actualizado. De igual forma, entienden que conviene valorar el uso de herramientas y aplicaciones de prevención y, sobre todo, educar a los usuarios en aspectos de ingeniería social.

2. Infecciones de ‘malware’ sin archivo

Los programas y acciones de prevención contra las infecciones de ‘malware’ han obligado a los cibercriminales a buscar vías alternativas para difundir código dañino y en 2016 los ataques de ‘malware’ sin descarga de archivos han aumentado de forma preocupante. Con esta técnica se infecta directamente la memoria RAM de los ordenadores y dispositivos móviles, sin que el usuario tenga que recibir, abrir o descargar ningún tipo de archivo. Así, los atacantes pueden eludir muchas medidas de protección y antivirus, por la dificultad que presenta detectar código dañino cuando no se utiliza archivos que lo contengan.

3. Ataques DDoS en servidores y sistemas web globales

Los ataques de denegación de servicio (DDoS) a redes de distribución de contenidos en Internet se han multiplicado por dos en el 2016, excediendo los 600 Gbips. Los ciberatacantes buscan víctimas que les permitan rentabilizar al máximo sus acciones y sitios web como el de la BBC, el presidente de Estados Unidos, Donald Trump, y redes globales de distribución de contenidos en Internet como Akamai, han sido protagonistas de varios ataques DDoS. Los ataques DDos pueden llegar a sobrecargar los servidores a través de un volumen de peticiones masivo que supera sus capacidades. Estas solicitudes de servicio son ficticias, normalmente generadas a través de robots conectados (bots), e impiden a los usuarios ‘reales’ acceder a los contenidos de los servidores.

4. Tráfico HTTPs malicioso: protocolos cifrados como señuelo

Prácticamente la totalidad de las grandes empresas han adoptado protocolos HTTPs para cifrar la información y que esta no pueda ser utilizada por los atacantes. Sin embargo, en los últimos años, los cibercriminales han descubierto en estos protocolos una forma muy eficaz para maquillar sus acciones y hacer que se perciban como seguras. En el 2016, el tráfico HTTPs cifrado que encubría ‘malware’ y otras actividades maliciosas se multiplicó por cinco. Existen herramientas eficaces para detectar el tráfico malicioso cifrado a través de protocolos HTTPs, pero su implantación en las empresas aún es incipiente y esto deja la puerta abierta a los cibercriminales para continuar explotando esta técnica a lo largo de 2017.

5. ‘Maladvertising’: ‘malware’ disfrazado de publicidad

Aunque la primera campaña de ‘maladvertising’ fue detectada en octubre del 2015, ha sido a lo largo del 2016 cuando el número de casos identificados de esta técnica para difundir ‘malware’ se ha disparado. A través de la compra legítima de espacios publicitarios, los cibercriminales emplazan anuncios publicitarios en sitios web o aplicaciones conocidas y percibidas como seguras para dirigir tráfico o descargar archivos que contienen ‘malware’ u otro tipo de ‘software’ dañino. El crecimiento publicidad programática previsto para 2017 probablemente favorecerá, como entienden desde InnoTec, que el número de ataques que utilizan esta técnica se incremente considerablemente.

6. ‘Phishing-Spearphishing’ más realista y verosímil

En los últimos años el crecimiento del ‘phising’ ha sido imparable. En el 2016, siete de cada nueve incidentes de ciberseguridad respondían al uso de esta técnica y todo parece señalar que también estará muy presente a lo largo del 2017. El ‘phishing’ consiste en la suplantación de la identidad de personas o empresas de confianza para adquirir cierto tipo de información, como por ejemplo contraseñas o información bancaria. El éxito de este método de ciberataque radica en su simpleza; engañar a un miembro de una organización para acceder a sus sistemas e información es mucho más fácil que desarrollar ‘software’ malicioso para sortear las medidas de protección en las empresas. Las páginas web y correos electrónicos (‘spearphishing’) que suplantan la identidad de personas o empresas reconocidas, como entidades bancarias, serán previsiblemente más realistas y verosímiles en 2017, como se ha visto durante el pasado año.

7. Fraude en el mundo real para acceder a información digital

El pasado año los especialistas de ciberseguridad de InnoTec detectaron varios casos de fraude telefónico, en los que los criminales se hacían pasar por técnicos de soporte de fabricantes informáticos para instalar programas de código malicioso en los dispositivos de los usuarios o conseguir datos de sus cuentas bancarias. Previsiblemente a lo largo del 2017 este tipo de estafas se seguirán produciendo con mayor frecuencia por la escasa complejidad que suponen.

8. Móviles y la información en la nube

Los sistemas y el almacenamiento de datos en la nube permiten una mayor accesibilidad desde cualquier dispositivo, móviles, tabletas, ordenadores, etc.; pero también aumentan los puntos que pueden ser utilizados para realizar ciberataques contra las organizaciones. Vulnerar sistemas en la nube puede representar para los cibercriminales alzarse con un gran botín y este año veremos un incremento sustancial en los ataques dirigidos a estos objetivos.

9. Más puntos de ataque con la incorporación del Internet de las Cosas

El crecimiento del Internet de las Cosas en el 2017 multiplica los dispositivos y sistemas que pueden ser vulnerados, por ejemplo para llevar a cabo ataques masivos DDoS a sitios web y servidores. Pero al igual que los ordenadores y dispositivos móviles, el Internet de las Cosas también es susceptible a otras ciberamenazas como el ‘malware’ o, incluso, el ‘ransomware’.

10. La inteligencia artificial entra en los objetivos de los ciberatacantes

Los sistemas de inteligencia artificial se incorporarán con fuerza a las organizaciones y en el 2017 también estarán en el punto de mira del cibercrimen. La inteligencia artificial, en forma de algoritmos programados para optimizar la toma de decisiones y ejecución de acciones, puede ser vulnerada para favorecer los intereses de los atacantes y comprometer la actividad de las empresas.

Ver más en: http://www.20minutos.es/

No es ninguna novedad que las grandes empresas como Facebook o Google tienen acceso a la información personal de sus usuarios. Sin embargo, una noticia publicada a mediados de enero en The Guardian aseguraba que WhatsApp, la aplicación líder mundial en mensajería instantánea, tiene una “vulnerabilidad” en su sistema de seguridad que permitía interceptar los mensajes cifrados entre usuarios.

Facebook negó rotundamente esta información, que fue muy cuestionada por los expertos en seguridad. Ahora, una investigación de la revista Forbes ha puesto de manifiesto que WhatsApp proporciona datos a los gobiernos y especifica qué tipo de información facilita. Según los documentos judiciales a los que ha tenido acceso esa revista, la app de mensajería instantánea ha revelado datos al FBI en múltiples ocasiones. En su mayoría, siempre según Forbes, se trata de metadatos que describen qué números han interactuado a través de WhatsApp, cuándo y durante cuánto tiempo, así como las direcciones IP y los identificadores de teléfono asociados a cuentas subordinadas. Los datos de ubicación y los contactos también pueden ser accesibles para la policía cuando así lo solicitan. Por otro lado, la investigación señala que una de las grandes preocupaciones sobre la privacidad de WhatsApp es su opacidad.

Facebook negó rotundamente esta información, que fue muy cuestionada por los expertos en seguridad. Ahora, una investigación de la revista Forbes ha puesto de manifiesto que WhatsApp proporciona datos a los gobiernos y especifica qué tipo de información facilita. Según los documentos judiciales a los que ha tenido acceso esa revista, la app de mensajería instantánea ha revelado datos al FBI en múltiples ocasiones. En su mayoría, siempre según Forbes, se trata de metadatos que describen qué números han interactuado a través de WhatsApp, cuándo y durante cuánto tiempo, así como las direcciones IP y los identificadores de teléfono asociados a cuentas subordinadas. Los datos de ubicación y los contactos también pueden ser accesibles para la policía cuando así lo solicitan. Por otro lado, la investigación señala que una de las grandes preocupaciones sobre la privacidad de WhatsApp es su opacidad.

Mientras Facebook, la empresa a la que pertenece, publica anualmente dos informes sobre transparencia, no especifica cuántas solicitudes de datos corresponden a WhatsApp ni se indica qué tipo de información puede facilitar. Además, mientras Facebook informa a un usuario cuando su cuenta está siendo investigada, no está claro si WhatsApp lleva a cabo ese mismo protocolo.

Ver más en: http://www.20minutos.es/

![Logo Teradata[1]](http://www.webfecto.com/wp-content/uploads/2013/01/Logo-Teradata1.png) Teradata University Network en colaboración con Teradata (NYSE: TDC), líder mundial en soluciones de análisis de datos, ofrece una Certificación Técnica en línea para estudiantes que buscan consolidar su carrera profesional en el análisis de datos.

Teradata University Network en colaboración con Teradata (NYSE: TDC), líder mundial en soluciones de análisis de datos, ofrece una Certificación Técnica en línea para estudiantes que buscan consolidar su carrera profesional en el análisis de datos.

La industria reconoce que las habilidades y conocimientos que ha desarrollado Teradata se brindan en Teradata Certification Professional Program. Teradata University Network ofrece a los estudiantes la oportunidad de certificarse en dos líneas: Teradata Certified Professional para los interesados en crecer en el sector de TI y especializarse en las tecnologías que desarrolla la compañía; y Teradata Certified Associates, para quienes ya están laborando en una empresa que cuenta con soluciones de Teradata y requieren entender sus plataformas.

“La intención es construir una base de datos para que nuestros clientes cuenten con profesionales especializados. Esta capacitación en línea aportará una formación en análisis de datos”, comentó Jim Stewart, Chief Learning Officer de Teradata.

En el 2012, un informe de McKinsey Global Institute predijo que para el 2018, tan sólo en Estados Unidos se necesitarán 1,5 millones de profesionales especializados en análisis de datos y Big Data. Una encuesta internacional independiente encontró que los estudiantes que se gradúan carecen de los conocimientos que en la actualidad se requieren. El estudio fue patrocinado por Business Intelligence Congress II, en una reunión organizada por Teradata University Network.

Michael Goul miembro del Consejo Ejecutivo de Teradata University Network dijo que “como profesores, nos preocupa que nuestros estudiantes se gradúen no sólo con el conocimiento técnico sino que también sepan cómo ponerlo en práctica, así como entender el negocio. La certificación es un instrumento importante para alinear lo que se enseña con lo que el sector necesita”. Goul es profesor de Sistemas de Información en el WP Carey School of Business de la Universidad Estatal de Arizona.

La creciente demanda de profesionales es generada en parte porque el enfoque de las empresas está girando hacia el análisis y rápido acceso a datos que hasta hace algunos años no habían sido considerados estratégicos como los weblogs y las redes sociales.

¿Realmente esta certificación en línea puede ayudar a las compañías?

Una encuesta realizada por Teradata University Network a estudiantes, recién graduados y profesores, mostró que el 68% está muy interesado en el Programa de Certificación.

“El proceso de certificación se adapta a las necesidades del estudiante. Se pueden completar los módulos de aprendizaje en nuestros tiempos y cada capítulo se evalúa al final a través de cuestionarios interactivos. Este programa fue un gran paso en mi aprendizaje más allá de una universidad. Se reta a asumir la responsabilidad de tu propio conocimiento”, dijo Rick Stinogel, estudiante de la Universidad Estatal de Arizona.

Degan Kettles también de la Universidad Estatal de Arizona, dijo: “Ya estaba familiarizado con muchos de los sistemas de bases de datos pero el almacenamiento era nuevo para mí. El proceso de certificación me hizo entender qué es, cómo funciona y cómo se puede aplicar para apoyar las diversas necesidades de una empresa”.

Del mismo modo, dos de cada tres profesores, un 67%, informó que alentarán a sus estudiantes a obtener la Certificación Técnica de Teradata.

En la primavera de 2012 se realizó un programa piloto que involucró a un grupo pequeño de estudiantes graduados y no graduados de tres universidades estatales: Arizona, Oklahoma y Georgia. Cabe señalar que no todos los participantes contaban con experiencia previa en base de datos o soluciones de Teradata. El 80% logró certificarse con Teradata Certified Professional y el 20% restante con Teradata Certified Associates.

El programa de certificación es la más reciente aportación de Teradata University Network de donde ya se han graduado más de 45.000 estudiantes de todo el mundo en especializaciones que van desde los Sistemas de Información y Ciencias de la Computación hasta Marketing y Contabilidad.

Enlaces relevantes:

Slide Show: “Can On-line Technical Training Help Companies with Big Analytics?”

Video: overview of Teradata University Network

Acerca de The Data Analytics Teaching Portal

Acerca de Teradata Certification

Acerca de Teradata University Network

Liderada por académicos, Teradata University Network es un servicio gratuito en línea que proporciona las herramientas necesarias de aprendizaje para profesores y estudiantes en Data Warehousing, Business Intelligence/decision support systems y bases de datos.

Acerca de Teradata

Teradata Corporation (NYSE: TDC) es el líder mundial en soluciones de análisis de datos, centrada en el data warehousing integrado, análisis de grandes datos y aplicaciones empresariales. Los innovadores productos y servicios de Teradata proporcionan integración y directrices a las organizaciones para lograr una ventaja competitiva. Para más detalles, visite teradata.com.

En el último período, cada vez más usuarios emplean su smartphone, tablet o laptop en el trabajo para desarrollar sus tareas, que se suma a la utilización de las redes sociales y webmail con fines laborales. En este contexto, Ipswitch, Inc., desarrolladores de la suite WhatsUp Gold de soluciones de gestión de TI, destaca que esta estrategia de management debe realizarse de forma planificada y global para evitar exponer los datos sensibles de las organizaciones, y a su vez, conocer los costos ocultos producto de la implementación de aplicaciones de seguridad informática para impedir robos de la información.

Bring Your Own Divices (BYOD) o “traiga su propio dispositivo a la oficina” es una modalidad que se está consolidando en las organizaciones. Esto es debido a la gran masificación de los teléfonos con acceso a la red, tablets o computadoras portátiles, el desarrollo de nuevas conexiones, la optimización de la velocidad de Internet y el avance de la presencia de la Generación Y en las empresas. Por esta razón, es necesario coordinar una estrategia de implementación que contemple el impacto que pueda tener esta política en la estructura tecnológica, financiera y de management.

“Se debe tener presente que la implementación de una estrategia de BYOD debe ser organizada desde la dirección de la compañía en conjunto con el departamento de seguridad IT. A su vez, esto también trae consigo un incremento en el costo de la infraestructura tecnológica por las aplicaciones que se deben sumar para evitar el robo de datos sensibles”, sostiene Alessandro Porro, Vicepresidente de Ventas Internacionales de Ipswitch

“Se debe tener presente que la implementación de una estrategia de BYOD debe ser organizada desde la dirección de la compañía en conjunto con el departamento de seguridad IT. A su vez, esto también trae consigo un incremento en el costo de la infraestructura tecnológica por las aplicaciones que se deben sumar para evitar el robo de datos sensibles”, sostiene Alessandro Porro, Vicepresidente de Ventas Internacionales de Ipswitch

Por otro lado, también puede ser una estrategia para seducir a los talentos de la Generación Y, conformada por aquellas personas nacidas entre 1982 y 1994 aproximadamente, quienes buscan utililizar sus propios dispositivos en los trabajos. “Es necesario que el management y el departamento de seguridad IT conozcan sus necesidades mutuas para retener y atraer a aquellos perfiles destacados, pero sabiendo desarrollar una infraestructura segura que impida la fuga de la información crítica”, agrega el ejecutivo.

De esta forma, es necesario tener conciencia del riesgo que trae que los colaboradores utilicen sus propios dispositivos móviles. Por esto, los CIOs deben poseer una buena relación con la dirección de la compañía para complementar sus necesidades.

“En este escenario, desde el punto de vista del usuario, es clave espeficar qué tipo de dispositivos se pueden utilizar, con qué sistema operativo, qué aplicaciones se pueden usar y a qué portales se pueden acceder. Y para el área de sistemas, contar con un software que permita monitorizar la información crítica para poder detectar fallas en el entorno IT o fugas de datos”, concluye Porro.

Acerca de la División de Network Management de Ipswitch, Inc.

La División de Network Management de Ipswitch, Inc. es la fuerza que sigue a WhatsUp Gold, la suite integrada de soluciones de gestión de TI. Más de 100.000 redes de pequeñas y medianas empresas, dependen de WhatsUp Gold para la comprensión completa de sus redes, sistemas, aplicaciones, monitorización de registros y gestión en entornos de infraestructura, tanto en espacios físicos como virtuales. La última versión de WhatsUp Gold incluye la gestión de una potente infraestructura inalámbrica, capa de descubrimiento automatizado de 2/3 y un reporte exhaustivo de activos – todo entregado a través de una descarga, por medio de una consola web unificada y personalizable.

Después de 20 años en el negocio, Ipswitch continúa desarrollando productos que resuelven los problemas de los gerentes TI de todo el mundo – con sede en EE.UU., Lexington, MA y oficinas en Atlanta y Augusta, Georgia y Madison, WI, también posee oficinas internacionales en Holanda y Japón.

La División de Network Management de Ipswitch, Inc. es la fuerza que sigue a WhatsUp Gold, la suite integrada de soluciones de gestión de TI. Más de 100.000 redes de pequeñas y medianas empresas, dependen de WhatsUp Gold para la comprensión completa de sus redes, sistemas, aplicaciones, monitorización de registros y gestión en entornos de infraestructura, tanto en espacios físicos como virtuales. La última versión de WhatsUp Gold incluye la gestión de una potente infraestructura inalámbrica, capa de descubrimiento automatizado de 2/3 y un reporte exhaustivo de activos – todo entregado a través de una descarga, por medio de una consola web unificada y personalizable.

Después de 20 años en el negocio, Ipswitch continúa desarrollando productos que resuelven los problemas de los gerentes TI de todo el mundo – con sede en EE.UU., Lexington, MA y oficinas en Atlanta y Augusta, Georgia y Madison, WI, también posee oficinas internacionales en Holanda y Japón.

Cualquier organización puede contar con un agudo programa de análisis que le genere valor a su negocio. Además de compromiso para gestionar y analizar los datos disponibles en todos los canales, se requiere un programa que abarque todos los datos, sin importar la cantidad o de dónde vienen, pero que generen innumerables rendimientos, oportunidades y de rienda suelta a un valor infinito para su negocio.

Úselos o piérdalos

Más datos permiten a las organizaciones mayor conocimiento para identificar sus problemas, generar nuevos retos y oportunidades.

Comprender qué información es relevante dentro de los torrentes de datos que se generan en una compañía puede ser un reto, dice Dan Vesset, vicepresidente de programas de análisis de negocios en tecnología de la firma de investigación IDC. “Si sólo lo ve como un problema de gestión de datos, el desafío y la confusión persistirán. Pero si lo mira como un facilitador para la toma de decisiones, entonces eso va a definir qué fuentes se requieren y con qué frecuencia los datos deben ser recogidos, incluyendo qué tipo de datos se necesitan. Entonces observe cuál es el impacto adicional que la nueva fuente de datos puede tener en sus decisiones”.

Los datos importantes para las empresas pueden venir de una variedad de fuentes, incluidas las redes sociales. Descuidar estas fuentes, que ahora están en todas partes, puede hacer que un negocio vaya un paso atrás de los competidores que sí están optimizando y aprendiendo a usar esta información. Esto hace la diferencia para conocer más acerca de la cadena de suministro, los mercados y las preferencias de los clientes.

“El mundo cada vez está siendo más instrumentado por dispositivos y componentes que emiten una señal, estos datos puedan ser recogidos, almacenados, analizados y monitoreados. Hay más datos que gente generando datos”, señala Vesset.

Rellena los espacios en blanco

El surgimiento de más datos emerge en un cambiante mundo donde la información a menudo es simbiótica. “Hay casos donde tanto humanos como datos se unen”, dice Vesset. Como un ejemplo, si usted tiene un dispositivo inteligente mediante el cual sus consumidores le informan dónde se encuentran, entonces usted tiene datos transitorios que le pueden generar detalles importantes como preferencias de compras, consumos, etc. Quizá en este momento usted está comprando esa información a un tercero sin saber que puede monitorearla desde su propia compañía.

La combinación y el análisis de estos datos pueden conducir a negocios de alto nivel. Utilizar el análisis para extraer ideas -y valor- a partir de fuentes de datos dispares, permite a las organizaciones conocer más acerca de sus mercados, incluyendo cuáles son las motivaciones de sus clientes.

“Si usted tiene sólo datos transaccionales únicamente sabrá lo que sus clientes han comprado. Esto hace que sea difícil entender por qué lo compró o qué proceso atravesó cuando decidió comprar. Esta información le permitirá llenar los espacios en blanco, es decir, es información que le facilitará conocer las necesidades de los consumidores y llevarlas a un terreno más personal. Con este conocimiento, las organizaciones pueden ofrecer un valor inesperado y mejorar la forma en que el mercado las percibe”, dice Vesset.

Fórmula para el éxito

Para obtener el máximo nivel de valor, es imperativo integrar los datos de todas las fuentes y la aplicación de los análisis más avanzados. De este modo estos datos exponenciales darán una valiosa información que antes era inalcanzable o muy difícil de descubrir. Como dice Vesset: “Cualquier otro elemento puede conducir a ganancias y rentabilidad”.

Por John Edwards

Por John Edwards*John Edwards es experto en tecnología desde hace más de dos décadas.

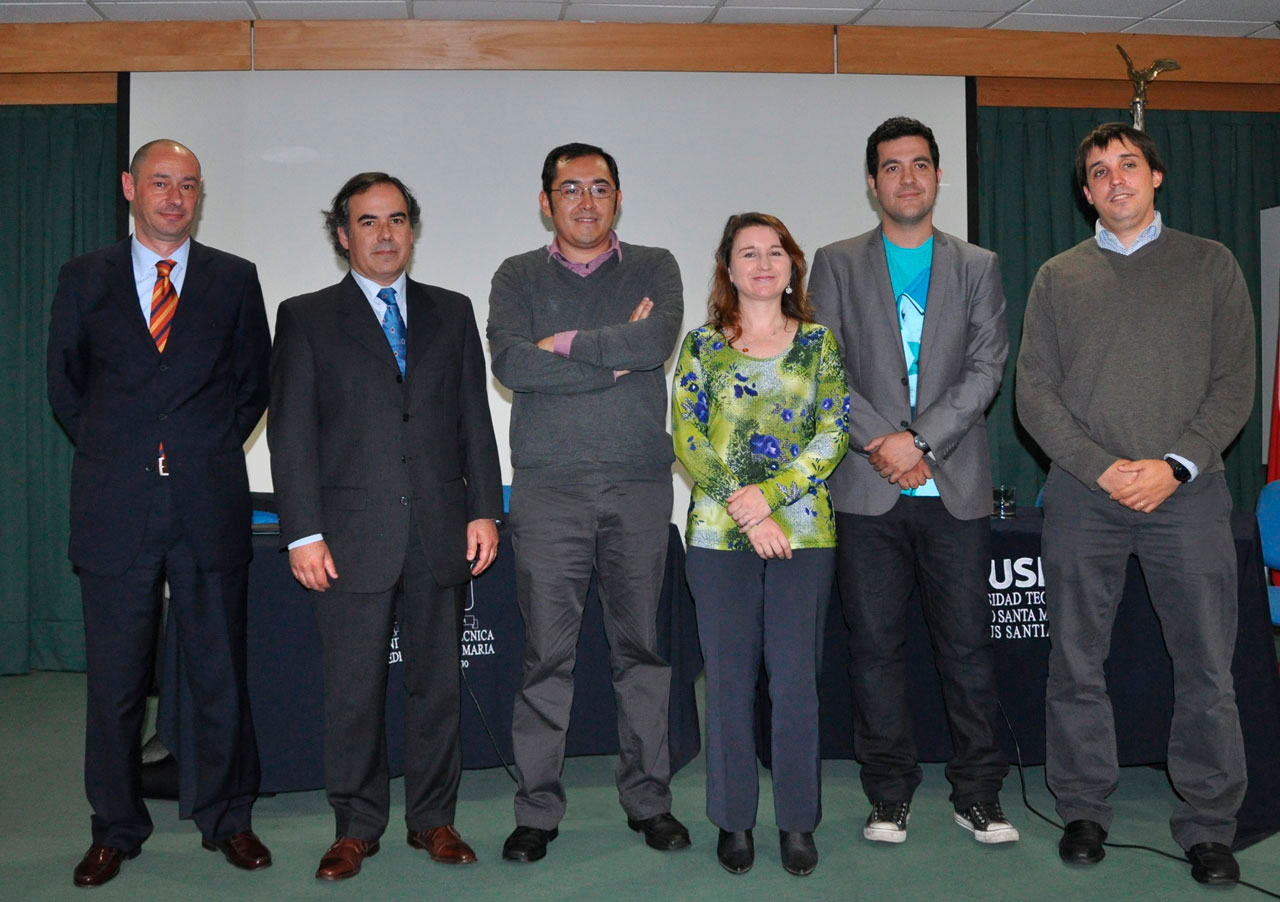

Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina; Dr. Cristóbal Fernández USM, Manuel Contreras, Gerente de Comunicaciones de Alta Voz S.A; María Laura Martínez, editora general de revista Publimark; Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki; y Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud.

Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina; Dr. Cristóbal Fernández USM, Manuel Contreras, Gerente de Comunicaciones de Alta Voz S.A; María Laura Martínez, editora general de revista Publimark; Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki; y Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud.

IBM Chile en conjunto con la Universidad Federico Santa María (USM), presentaron ante la comunidad académica, un estudio que recoge la visión de 1,700 gerentes de marketing (chief marketing officers – CMO) de 64 países y 19 industrias acerca del nuevo escenario que presenta la digitalización de la información.

A través de un panel de expertos compuesto por Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina; Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud; Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki; María Laura Martínez, editora general de revista Publimark; y Manuel Contreras, Gerente de Comunicaciones de Alta Voz S.A, se analizaron las diversas conclusiones que entregó el informe realizado por IBM, que reveló una fuerte debilidad de los ejecutivos y las empresas ante las redes sociales y la hiperconectividad. Sólo 26% de los CMO hacen un seguimiento de blogs, 43% monitorea las críticas de terceros y 48% monitorea revisiones de consumidores para contribuir a la definición de sus estrategias de marketing.

La información que no es tomada en cuenta, toman real importancia si se considera que aproximadamente 90% de toda la información en tiempo real que se crea en la actualidad consiste en datos no estructurados. “Los CMO que aprovechen con éxito esta nueva fuente de conocimiento se encontrarán en una posición fuerte para aumentar los ingresos, reinventar las relaciones con los clientes y construir nuevo valor de marca”, sostuvo Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina.

Los clientes comparten mucho sus experiencias en línea, lo cual les da más control e influencia sobre las marcas. Este cambio en la balanza de poder de las organizaciones a sus clientes requiere nuevos enfoques, herramientas y habilidades de marketing para mantenerse competitivo. “Las empresas están ocupándose de internet y saben que se deben integrar a la nueva realidad digital”, recalcó Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud.

Otro de los grandes problemas que se identifican en el estudio, es que el 80% o más de los CMO entrevistados sigue enfocándose principalmente en fuentes tradicionales de información, como la investigación de mercado y el benchmarking competitivo, en tanto que 68% confía en el análisis de campañas de venta para tomar decisiones estratégicas.

Uno de los desafíos planteados es cómo generar contenidos valiosos en medios sociales. El 56% de los CMO considera a estos como un canal clave de enganche. Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki coincide con este planteamiento, “ya que las empresas quieren generar cercanía con la gente, pero no saben cómo hacerlo”.

El Dr. Cristóbal Fernández, académico del Departamento de Industrias reafirmó la importancia y valor que tienen este tipo de actividades para los alumnos de la Universidad. “Son oportunidades únicas para que los estudiantes puedan conocer un poco más cerca como evoluciona el mundo del marketing a nivel internacional. También quiero destacar el trabajo que hemos realizado en conjunto con IBM ya sea en charlas presentaciones y otras actividades en los últimos años”.

El Dr. Cristóbal Fernández, académico del Departamento de Industrias reafirmó la importancia y valor que tienen este tipo de actividades para los alumnos de la Universidad. “Son oportunidades únicas para que los estudiantes puedan conocer un poco más cerca como evoluciona el mundo del marketing a nivel internacional. También quiero destacar el trabajo que hemos realizado en conjunto con IBM ya sea en charlas presentaciones y otras actividades en los últimos años”.

El encuentro organizado por IBM tiene como objetivo dar a conocer el último Estudio Global de Ejecutivos de Marketing (IBM Global Chief Marketing Officer Study). Este es el primer estudio sobre las perspectivas de los CMO, y los encargados se reunieron cara a cara con 1,734 CMO en 19 industrias y 64 países para comprender mejor sus objetivos y los desafíos que enfrentan. Los encuestados eran de una amplia variedad de organizaciones, desde 48 de las 100 marcas principales enumeradas en los rankings Interbrand de 2010 a empresas con un perfil principalmente local.

Prev123...14Next

Prev123...14Next  Page 2 of 14

Page 2 of 14