redes sociales - search results

If you're not happy with the results, please do another search

Dos de las redes más populares del planeta tienen mayor número de usuarios mujeres: twitter y facebook, en ambos casos con un 57%, según publica Europa Press.

Dos de las redes más populares del planeta tienen mayor número de usuarios mujeres: twitter y facebook, en ambos casos con un 57%, según publica Europa Press.

Friendfeed y Flickr poseen un 55% de usuarias, al igual que hi5.

Bebo, más popular en España, encabeza la lista del dominio femenino con un 68%, seguida de Tagged, Buzznet, MySpace y classmates.com, todas ellas con una supremacía femenina del 64 por ciento.

En dos de los portales más populares de la red, como la profesional LinkedIn o el portal de intercambio de videos YouTube, la proporción de sexos se divide al 50%, según datos de Ad Plannerrecopilados por Briansolis.com

Los hombres sólo dominan en Digg con un 64%, pero ésta más que una red social es un clasificatorio de noticias.

Fuente: La Flecha

Perfil digital es crucial para empleo

Datos publicados en Facebook, Twiter, My Space u otras redes sociales son determinantes para quienes reclutan. Información mal pensada podría arruinar una postulación a empleo.

El impacto que pueden tener las redes sociales al momento de postular a un trabajo puede ser enorme, pues cada vez son más las empresas que evalúan el perfil digital de los candidatos en sus procesos de selección.

Según una encuesta realizada por el portal de empleos bumeran.com a 900 empresas de diversos sectores, un 42% de los empleadores busca en redes sociales el perfil del postulante. La cifra demuestra que la imagen que creamos mediante las redes sociales está siendo percibida como una información relevante para evaluar si un candidato es apto o no para una vacante de trabajo.

Nicolás Tejerina, CEO de bumeran.com dice que quienes lideran los procesos de selección se inclinan por esta alternativa, pues de los 171 millones de usuarios de internet en la región (del Biobío), el 49% es miembro de una red social. La web está hablando sobre nosotros. Los grupos de interés, los posteos y los contactos son clave para completar la información de nuestro currículum, por eso es importante que controlemos esa información, agrega.

Recomendó no mentir en el currículum, porque es fácil corroborar datos en internet. Saber qué publicar en nuestros perfiles y restringir el acceso a esa información. Cuidar las fotografías que se suben a la web, no participar en foros discriminatorios o en temas que puedan ser malentendidos. No hablar mal de jefes o compañeros de trabajo, tampoco compartir información confidencial de los mismos.

Fuente: El Sur

1- El diseño web responsive dejara obsoletas las webs para móviles.

Hace un par de años, las paginas webs diseñadas para móviles eran toda una novedad, pero con la llegada del diseño web responsive, ya no son necesarias, todos prefieren hoy un diseño que sea adaptable a móviles y tablets. Es mas, es una de las recomendaciones de Google a los webmasters.

“Sitios que utilicen el diseño web responsive, es decir, sitios que sirvan para todos los dispositivos en el mismo conjunto de direcciones URL, que cada URL que tengan el mismo código HTML para todos los dispositivos, y utilizando sólo CSS para cambiar cómo se procesa la página en el dispositivo. Esta es la configuración recomendada por Google.”

Esto es lo mas importante ya que se estima que un año mas habrá mas usuarios navegando con móviles o tablets que desde un computador.

2- Mapas y Localización

Hoy, es de uso común por parte de los usuarios Google Maps, por esto, es indispensable que se encuentre en las páginas web. Se puede usar como un fondo para la página de contacto, o como un anexo al formulario de contacto del sitio.

3- Y Flash?

Desde hace unos años Flash viene desapareciendo del diseño web, producto de las nuevas tecnologías web. Además, los especialistas en Posicionamiento Web, saben hace años que Google tiene dificultades en indexar correctamente los contenidos de los sitios web realizados en Flash, otro de los problemas de Flash es que dependemos del webmaster para actualizar sus contenidos.

4- Potenciar las Redes Sociales

Las redes sociales siguen avanzando, es fundamental que hayan iconos de redes para seguir al sitio web, y con los que compartir los contenidos publicados. Por otro lado, las redes sociales tienen cada vez más importancia cara a SEO, por esto es necesario crear sitios web pensados para fomentar la interacción con los usuarios.

Fuente: Americainternet

![Logo Teradata[1]](http://www.webfecto.com/wp-content/uploads/2013/01/Logo-Teradata1.png) Teradata University Network en colaboración con Teradata (NYSE: TDC), líder mundial en soluciones de análisis de datos, ofrece una Certificación Técnica en línea para estudiantes que buscan consolidar su carrera profesional en el análisis de datos.

Teradata University Network en colaboración con Teradata (NYSE: TDC), líder mundial en soluciones de análisis de datos, ofrece una Certificación Técnica en línea para estudiantes que buscan consolidar su carrera profesional en el análisis de datos.

La industria reconoce que las habilidades y conocimientos que ha desarrollado Teradata se brindan en Teradata Certification Professional Program. Teradata University Network ofrece a los estudiantes la oportunidad de certificarse en dos líneas: Teradata Certified Professional para los interesados en crecer en el sector de TI y especializarse en las tecnologías que desarrolla la compañía; y Teradata Certified Associates, para quienes ya están laborando en una empresa que cuenta con soluciones de Teradata y requieren entender sus plataformas.

“La intención es construir una base de datos para que nuestros clientes cuenten con profesionales especializados. Esta capacitación en línea aportará una formación en análisis de datos”, comentó Jim Stewart, Chief Learning Officer de Teradata.

En el 2012, un informe de McKinsey Global Institute predijo que para el 2018, tan sólo en Estados Unidos se necesitarán 1,5 millones de profesionales especializados en análisis de datos y Big Data. Una encuesta internacional independiente encontró que los estudiantes que se gradúan carecen de los conocimientos que en la actualidad se requieren. El estudio fue patrocinado por Business Intelligence Congress II, en una reunión organizada por Teradata University Network.

Michael Goul miembro del Consejo Ejecutivo de Teradata University Network dijo que “como profesores, nos preocupa que nuestros estudiantes se gradúen no sólo con el conocimiento técnico sino que también sepan cómo ponerlo en práctica, así como entender el negocio. La certificación es un instrumento importante para alinear lo que se enseña con lo que el sector necesita”. Goul es profesor de Sistemas de Información en el WP Carey School of Business de la Universidad Estatal de Arizona.

La creciente demanda de profesionales es generada en parte porque el enfoque de las empresas está girando hacia el análisis y rápido acceso a datos que hasta hace algunos años no habían sido considerados estratégicos como los weblogs y las redes sociales.

¿Realmente esta certificación en línea puede ayudar a las compañías?

Una encuesta realizada por Teradata University Network a estudiantes, recién graduados y profesores, mostró que el 68% está muy interesado en el Programa de Certificación.

“El proceso de certificación se adapta a las necesidades del estudiante. Se pueden completar los módulos de aprendizaje en nuestros tiempos y cada capítulo se evalúa al final a través de cuestionarios interactivos. Este programa fue un gran paso en mi aprendizaje más allá de una universidad. Se reta a asumir la responsabilidad de tu propio conocimiento”, dijo Rick Stinogel, estudiante de la Universidad Estatal de Arizona.

Degan Kettles también de la Universidad Estatal de Arizona, dijo: “Ya estaba familiarizado con muchos de los sistemas de bases de datos pero el almacenamiento era nuevo para mí. El proceso de certificación me hizo entender qué es, cómo funciona y cómo se puede aplicar para apoyar las diversas necesidades de una empresa”.

Del mismo modo, dos de cada tres profesores, un 67%, informó que alentarán a sus estudiantes a obtener la Certificación Técnica de Teradata.

En la primavera de 2012 se realizó un programa piloto que involucró a un grupo pequeño de estudiantes graduados y no graduados de tres universidades estatales: Arizona, Oklahoma y Georgia. Cabe señalar que no todos los participantes contaban con experiencia previa en base de datos o soluciones de Teradata. El 80% logró certificarse con Teradata Certified Professional y el 20% restante con Teradata Certified Associates.

El programa de certificación es la más reciente aportación de Teradata University Network de donde ya se han graduado más de 45.000 estudiantes de todo el mundo en especializaciones que van desde los Sistemas de Información y Ciencias de la Computación hasta Marketing y Contabilidad.

Enlaces relevantes:

Slide Show: “Can On-line Technical Training Help Companies with Big Analytics?”

Video: overview of Teradata University Network

Acerca de The Data Analytics Teaching Portal

Acerca de Teradata Certification

Acerca de Teradata University Network

Liderada por académicos, Teradata University Network es un servicio gratuito en línea que proporciona las herramientas necesarias de aprendizaje para profesores y estudiantes en Data Warehousing, Business Intelligence/decision support systems y bases de datos.

Acerca de Teradata

Teradata Corporation (NYSE: TDC) es el líder mundial en soluciones de análisis de datos, centrada en el data warehousing integrado, análisis de grandes datos y aplicaciones empresariales. Los innovadores productos y servicios de Teradata proporcionan integración y directrices a las organizaciones para lograr una ventaja competitiva. Para más detalles, visite teradata.com.

IBM (NYSE: IBM) anunció que registró un récord de 6.478 patentes en 2012 por invenciones que permitirán avances fundamentales en dominios clave, que incluyen business analytics, Big Data, seguridad cibernética, nube, móvil, redes sociales y entornos definidos por software, así como soluciones de industria para los sectores minorista, banca, salud y transporte. Estas invenciones patentadas también significarán un avance hacia una transformación significativa en computación, conocida como la era de sistemas cognitivos.

IBM (NYSE: IBM) anunció que registró un récord de 6.478 patentes en 2012 por invenciones que permitirán avances fundamentales en dominios clave, que incluyen business analytics, Big Data, seguridad cibernética, nube, móvil, redes sociales y entornos definidos por software, así como soluciones de industria para los sectores minorista, banca, salud y transporte. Estas invenciones patentadas también significarán un avance hacia una transformación significativa en computación, conocida como la era de sistemas cognitivos.

Este es el vigésimo año consecutivo en que IBM lidera la lista anual de receptores de patentes estadounidenses.

“Estamos orgullosos de esta nueva marca lograda en creatividad tecnológica y científica, que emana de un siglo de compromiso de IBM con la investigación y el desarrollo,” declaró Ginni Rometty, Presidente del Directorio y CEO de IBM. “Más concretamente, nuestro récord de patentes 2012 y las dos décadas de liderazgo que extiende son testimonio de los miles de inventores brillantes que integran IBM: la personificación viva de nuestra dedicación a la innovación que importa, para nuestros clientes, para nuestra compañía y para el mundo.”

El conteo récord de patentes 2012 de IBM fue posible gracias al trabajo de los más de 8.000 inventores de IBM que residen 46 estados diferentes de EEUU y 35 países. Los inventores de IBM que residen fuera de EEUU contribuyeron aproximadamente el 30% de la producción de patentes estadounidenses de la compañía en 2012.

De 1993 a 2012, los inventores de IBM recibieron más de 67.000 patentes estadounidenses. La cantidad de patentes 2012 de la compañía excedió los totales combinados de Accenture, Amazon, Apple, EMC, HP, Intel, Oracle/SUN y Symantec.

La lista de los “Top Ten” receptores de patentes estadounidenses* 2012 es la siguiente:

1 IBM 6,478

2 Samsung 5,081

3 Canon 3,174

4 Sony 3,032

5 Panasonic 2,769

6 Microsoft 2,613

7 Toshiba 2,446

8 Hon Hai 2,013

9 General Electric 1,652

10 LG Electronics 1,624

*Datos proporcionados por IFI CLAIMS Patent Services

La producción récord de patentes de IBM en 2012 incluye invenciones que están redefiniendo la manera en que las compañías aplican la tecnología en el actual entorno de un Mundo Más Inteligente (Smarter Planet) y que sientan las bases para la nueva era de sistemas cognitivos.

- Patente Estadounidense No. 8,275,803: Sistema y método para proporcionar respuestas a preguntas: Esta invención patentada se implementó en el sistema IBM Watson y describe una técnica que permite a una computadora captar una pregunta expresada en lenguaje natural, entenderla en detalle y dar una respuesta precisa a la pregunta.

- Patente Estadounidense No. 8,250,010: Sinapsis de aprendizaje electrónico con plasticidad dependiente del tiempo de los potenciales pre- y post-sinápticos (STDP) utilizando elementos de conmutación de memoria unipolar: Esta patente se relaciona con algoritmos y circuitos para imitar en forma eficiente la función de aprendizaje de las sinapsis del cerebro y sienta las bases para una arquitectura de computación no basada en von Neumann. IBM está trabajando en un proyecto de computación cognitiva llamado Neuromorphic Adaptive Plastic Scalable Electronics (SyNAPSE), que apunta a emular las capacidades de percepción, acción y cognición del cerebro, mientras consume menos órdenes de magnitud de potencia y volumen sin programación.

- Patente Estadounidense No. 8,185,480: Sistema y método para optimizar el reconocimiento de patrones de parámetros no gaussianos: Esta patente describe una técnica para tratar y reconocer patrones en conjuntos de datos grandes y de rápido crecimiento de información completa, como la comprensión de frases habladas o el procesamiento de datos de satélite para predecir la ubicación de congestiones de tránsito.

- Patente Estadounidense No. 8,200,501: Métodos, sistemas y productos de programas de computación para sintetizar información de procedimientos médicos en bases de datos de atención de salud: Esta invención describe una técnica que permite a los profesionales médicos acceder y analizar con más eficiencia datos médicos e historias clínicas almacenadas en múltiples fuentes dispares de datos, mejorando su capacidad de investigar, diagnosticar y tratar trastornos de la salud.

- Patente Estadounidense No. 8,291,378: Modelado de implementación simplificada y 8,332,873: Colocación de instancia de aplicación dinámica en entornos de centro de cómputo: Estas invenciones patentadas describen un Entorno Definido por Software compuesto por una plataforma de modelado para definir componentes de aplicaciones con sus requisitos y características, y un sistema de orquestación inteligente para implementar, actualizar y administrar en forma dinámica cargas de trabajo. Las invenciones permite a la familia de productos IBM PureSystems utilizar patrones repetibles para agilizar la implementación y optimizar la gestión del ciclo de vida de cargas de trabajo.

- Patente Estadounidense No. 8,341,441: Reducción del consumo de energía en un entorno de computación en nube: Esta invención patentada describe una técnica que permite el uso más eficiente y efectivo de los recursos de computación en nube, con la consiguiente reducción y minimización del consumo de energía.

- Patente Estadounidense No. 8,247,261: Fabricación de sustrato delgado utilizando spalling de sustrato inducido por presión – Esta patente describe un método de bajo costo para fabricar una nueva clase de materiales semiconductores flexibles que permitirán productos ultra-delgados, de peso liviano y flexibles, y pueden aplicarse a una amplia gama de tecnologías como biomédica, seguridad, computación de vestir e iluminación de estado sólido.

- Patente Estadounidense No. 8,302,173: Proporcionar a un dispositivo de usuario un conjunto de códigos de acceso – Esta invención proporciona un método para validar y recuperar uno o varios códigos de seguridad, válidos sólo por un período muy corto para mejorar la seguridad del sistema- a través de una red móvil (por ejemplo, SMS), y un canal encriptado por separado desde un servidor seguro, por ejemplo, para completar una transacción segura o realizar operaciones de login seguro a través de un teléfono móvil.

En el último período, cada vez más usuarios emplean su smartphone, tablet o laptop en el trabajo para desarrollar sus tareas, que se suma a la utilización de las redes sociales y webmail con fines laborales. En este contexto, Ipswitch, Inc., desarrolladores de la suite WhatsUp Gold de soluciones de gestión de TI, destaca que esta estrategia de management debe realizarse de forma planificada y global para evitar exponer los datos sensibles de las organizaciones, y a su vez, conocer los costos ocultos producto de la implementación de aplicaciones de seguridad informática para impedir robos de la información.

Bring Your Own Divices (BYOD) o “traiga su propio dispositivo a la oficina” es una modalidad que se está consolidando en las organizaciones. Esto es debido a la gran masificación de los teléfonos con acceso a la red, tablets o computadoras portátiles, el desarrollo de nuevas conexiones, la optimización de la velocidad de Internet y el avance de la presencia de la Generación Y en las empresas. Por esta razón, es necesario coordinar una estrategia de implementación que contemple el impacto que pueda tener esta política en la estructura tecnológica, financiera y de management.

“Se debe tener presente que la implementación de una estrategia de BYOD debe ser organizada desde la dirección de la compañía en conjunto con el departamento de seguridad IT. A su vez, esto también trae consigo un incremento en el costo de la infraestructura tecnológica por las aplicaciones que se deben sumar para evitar el robo de datos sensibles”, sostiene Alessandro Porro, Vicepresidente de Ventas Internacionales de Ipswitch

“Se debe tener presente que la implementación de una estrategia de BYOD debe ser organizada desde la dirección de la compañía en conjunto con el departamento de seguridad IT. A su vez, esto también trae consigo un incremento en el costo de la infraestructura tecnológica por las aplicaciones que se deben sumar para evitar el robo de datos sensibles”, sostiene Alessandro Porro, Vicepresidente de Ventas Internacionales de Ipswitch

Por otro lado, también puede ser una estrategia para seducir a los talentos de la Generación Y, conformada por aquellas personas nacidas entre 1982 y 1994 aproximadamente, quienes buscan utililizar sus propios dispositivos en los trabajos. “Es necesario que el management y el departamento de seguridad IT conozcan sus necesidades mutuas para retener y atraer a aquellos perfiles destacados, pero sabiendo desarrollar una infraestructura segura que impida la fuga de la información crítica”, agrega el ejecutivo.

De esta forma, es necesario tener conciencia del riesgo que trae que los colaboradores utilicen sus propios dispositivos móviles. Por esto, los CIOs deben poseer una buena relación con la dirección de la compañía para complementar sus necesidades.

“En este escenario, desde el punto de vista del usuario, es clave espeficar qué tipo de dispositivos se pueden utilizar, con qué sistema operativo, qué aplicaciones se pueden usar y a qué portales se pueden acceder. Y para el área de sistemas, contar con un software que permita monitorizar la información crítica para poder detectar fallas en el entorno IT o fugas de datos”, concluye Porro.

Acerca de la División de Network Management de Ipswitch, Inc.

La División de Network Management de Ipswitch, Inc. es la fuerza que sigue a WhatsUp Gold, la suite integrada de soluciones de gestión de TI. Más de 100.000 redes de pequeñas y medianas empresas, dependen de WhatsUp Gold para la comprensión completa de sus redes, sistemas, aplicaciones, monitorización de registros y gestión en entornos de infraestructura, tanto en espacios físicos como virtuales. La última versión de WhatsUp Gold incluye la gestión de una potente infraestructura inalámbrica, capa de descubrimiento automatizado de 2/3 y un reporte exhaustivo de activos – todo entregado a través de una descarga, por medio de una consola web unificada y personalizable.

Después de 20 años en el negocio, Ipswitch continúa desarrollando productos que resuelven los problemas de los gerentes TI de todo el mundo – con sede en EE.UU., Lexington, MA y oficinas en Atlanta y Augusta, Georgia y Madison, WI, también posee oficinas internacionales en Holanda y Japón.

La División de Network Management de Ipswitch, Inc. es la fuerza que sigue a WhatsUp Gold, la suite integrada de soluciones de gestión de TI. Más de 100.000 redes de pequeñas y medianas empresas, dependen de WhatsUp Gold para la comprensión completa de sus redes, sistemas, aplicaciones, monitorización de registros y gestión en entornos de infraestructura, tanto en espacios físicos como virtuales. La última versión de WhatsUp Gold incluye la gestión de una potente infraestructura inalámbrica, capa de descubrimiento automatizado de 2/3 y un reporte exhaustivo de activos – todo entregado a través de una descarga, por medio de una consola web unificada y personalizable.

Después de 20 años en el negocio, Ipswitch continúa desarrollando productos que resuelven los problemas de los gerentes TI de todo el mundo – con sede en EE.UU., Lexington, MA y oficinas en Atlanta y Augusta, Georgia y Madison, WI, también posee oficinas internacionales en Holanda y Japón.

Cualquier organización puede contar con un agudo programa de análisis que le genere valor a su negocio. Además de compromiso para gestionar y analizar los datos disponibles en todos los canales, se requiere un programa que abarque todos los datos, sin importar la cantidad o de dónde vienen, pero que generen innumerables rendimientos, oportunidades y de rienda suelta a un valor infinito para su negocio.

Úselos o piérdalos

Más datos permiten a las organizaciones mayor conocimiento para identificar sus problemas, generar nuevos retos y oportunidades.

Comprender qué información es relevante dentro de los torrentes de datos que se generan en una compañía puede ser un reto, dice Dan Vesset, vicepresidente de programas de análisis de negocios en tecnología de la firma de investigación IDC. “Si sólo lo ve como un problema de gestión de datos, el desafío y la confusión persistirán. Pero si lo mira como un facilitador para la toma de decisiones, entonces eso va a definir qué fuentes se requieren y con qué frecuencia los datos deben ser recogidos, incluyendo qué tipo de datos se necesitan. Entonces observe cuál es el impacto adicional que la nueva fuente de datos puede tener en sus decisiones”.

Los datos importantes para las empresas pueden venir de una variedad de fuentes, incluidas las redes sociales. Descuidar estas fuentes, que ahora están en todas partes, puede hacer que un negocio vaya un paso atrás de los competidores que sí están optimizando y aprendiendo a usar esta información. Esto hace la diferencia para conocer más acerca de la cadena de suministro, los mercados y las preferencias de los clientes.

“El mundo cada vez está siendo más instrumentado por dispositivos y componentes que emiten una señal, estos datos puedan ser recogidos, almacenados, analizados y monitoreados. Hay más datos que gente generando datos”, señala Vesset.

Rellena los espacios en blanco

El surgimiento de más datos emerge en un cambiante mundo donde la información a menudo es simbiótica. “Hay casos donde tanto humanos como datos se unen”, dice Vesset. Como un ejemplo, si usted tiene un dispositivo inteligente mediante el cual sus consumidores le informan dónde se encuentran, entonces usted tiene datos transitorios que le pueden generar detalles importantes como preferencias de compras, consumos, etc. Quizá en este momento usted está comprando esa información a un tercero sin saber que puede monitorearla desde su propia compañía.

La combinación y el análisis de estos datos pueden conducir a negocios de alto nivel. Utilizar el análisis para extraer ideas -y valor- a partir de fuentes de datos dispares, permite a las organizaciones conocer más acerca de sus mercados, incluyendo cuáles son las motivaciones de sus clientes.

“Si usted tiene sólo datos transaccionales únicamente sabrá lo que sus clientes han comprado. Esto hace que sea difícil entender por qué lo compró o qué proceso atravesó cuando decidió comprar. Esta información le permitirá llenar los espacios en blanco, es decir, es información que le facilitará conocer las necesidades de los consumidores y llevarlas a un terreno más personal. Con este conocimiento, las organizaciones pueden ofrecer un valor inesperado y mejorar la forma en que el mercado las percibe”, dice Vesset.

Fórmula para el éxito

Para obtener el máximo nivel de valor, es imperativo integrar los datos de todas las fuentes y la aplicación de los análisis más avanzados. De este modo estos datos exponenciales darán una valiosa información que antes era inalcanzable o muy difícil de descubrir. Como dice Vesset: “Cualquier otro elemento puede conducir a ganancias y rentabilidad”.

Por John Edwards

Por John Edwards*John Edwards es experto en tecnología desde hace más de dos décadas.

Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina; Dr. Cristóbal Fernández USM, Manuel Contreras, Gerente de Comunicaciones de Alta Voz S.A; María Laura Martínez, editora general de revista Publimark; Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki; y Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud.

Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina; Dr. Cristóbal Fernández USM, Manuel Contreras, Gerente de Comunicaciones de Alta Voz S.A; María Laura Martínez, editora general de revista Publimark; Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki; y Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud.

IBM Chile en conjunto con la Universidad Federico Santa María (USM), presentaron ante la comunidad académica, un estudio que recoge la visión de 1,700 gerentes de marketing (chief marketing officers – CMO) de 64 países y 19 industrias acerca del nuevo escenario que presenta la digitalización de la información.

A través de un panel de expertos compuesto por Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina; Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud; Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki; María Laura Martínez, editora general de revista Publimark; y Manuel Contreras, Gerente de Comunicaciones de Alta Voz S.A, se analizaron las diversas conclusiones que entregó el informe realizado por IBM, que reveló una fuerte debilidad de los ejecutivos y las empresas ante las redes sociales y la hiperconectividad. Sólo 26% de los CMO hacen un seguimiento de blogs, 43% monitorea las críticas de terceros y 48% monitorea revisiones de consumidores para contribuir a la definición de sus estrategias de marketing.

La información que no es tomada en cuenta, toman real importancia si se considera que aproximadamente 90% de toda la información en tiempo real que se crea en la actualidad consiste en datos no estructurados. “Los CMO que aprovechen con éxito esta nueva fuente de conocimiento se encontrarán en una posición fuerte para aumentar los ingresos, reinventar las relaciones con los clientes y construir nuevo valor de marca”, sostuvo Eduardo Jacob, Especialista del Sector Industria para IBM Chile y Argentina.

Los clientes comparten mucho sus experiencias en línea, lo cual les da más control e influencia sobre las marcas. Este cambio en la balanza de poder de las organizaciones a sus clientes requiere nuevos enfoques, herramientas y habilidades de marketing para mantenerse competitivo. “Las empresas están ocupándose de internet y saben que se deben integrar a la nueva realidad digital”, recalcó Patricio Valdés, Product Manager Marketing Tecno Paris Cencosud.

Otro de los grandes problemas que se identifican en el estudio, es que el 80% o más de los CMO entrevistados sigue enfocándose principalmente en fuentes tradicionales de información, como la investigación de mercado y el benchmarking competitivo, en tanto que 68% confía en el análisis de campañas de venta para tomar decisiones estratégicas.

Uno de los desafíos planteados es cómo generar contenidos valiosos en medios sociales. El 56% de los CMO considera a estos como un canal clave de enganche. Nikolas Rojas, Director ejecutivo de la agencia Woki-Toki coincide con este planteamiento, “ya que las empresas quieren generar cercanía con la gente, pero no saben cómo hacerlo”.

El Dr. Cristóbal Fernández, académico del Departamento de Industrias reafirmó la importancia y valor que tienen este tipo de actividades para los alumnos de la Universidad. “Son oportunidades únicas para que los estudiantes puedan conocer un poco más cerca como evoluciona el mundo del marketing a nivel internacional. También quiero destacar el trabajo que hemos realizado en conjunto con IBM ya sea en charlas presentaciones y otras actividades en los últimos años”.

El Dr. Cristóbal Fernández, académico del Departamento de Industrias reafirmó la importancia y valor que tienen este tipo de actividades para los alumnos de la Universidad. “Son oportunidades únicas para que los estudiantes puedan conocer un poco más cerca como evoluciona el mundo del marketing a nivel internacional. También quiero destacar el trabajo que hemos realizado en conjunto con IBM ya sea en charlas presentaciones y otras actividades en los últimos años”.

El encuentro organizado por IBM tiene como objetivo dar a conocer el último Estudio Global de Ejecutivos de Marketing (IBM Global Chief Marketing Officer Study). Este es el primer estudio sobre las perspectivas de los CMO, y los encargados se reunieron cara a cara con 1,734 CMO en 19 industrias y 64 países para comprender mejor sus objetivos y los desafíos que enfrentan. Los encuestados eran de una amplia variedad de organizaciones, desde 48 de las 100 marcas principales enumeradas en los rankings Interbrand de 2010 a empresas con un perfil principalmente local.

Podemos decir que The Big Internet Museum es el Louvre o si nos venimos al terreno español, el Prado de la Red de redes. Esta web recopila algunos de los sites, personajes o tecnologías que han marcado la historia de Internet. Gracias ellos conocemos cómo es hoy la mayor red global.

Podemos decir que The Big Internet Museum es el Louvre o si nos venimos al terreno español, el Prado de la Red de redes. Esta web recopila algunos de los sites, personajes o tecnologías que han marcado la historia de Internet. Gracias ellos conocemos cómo es hoy la mayor red global.

El recorrido por este museo virtual comienza en Arpanet en 1969. A partir de ahí podemos pasar por numerosos hitos de Internet que, al recordarlos, nos harán sonreír recordando los primeros tiempos de la Red de Redes; los emoticonos, el lanzamiento del buscador AOL, los GIFs, el HTML, Lycos, Geocities, Napster…

El paseo histórico no se queda en el pasado, también llega al presente con gigantes como Google, Skype o Facebook. También hace hincapie en otros proyectos como Second Life o MySpace que marcaron un momento revolucionario con los metaversos y las redes sociales, respetivamente.

El museo ofrece información detallada sobre cada uno de estos acontecimientos. Además, nos permite saber más sobre cada uno de ellos en enlaces adicionales. Merece la pena dar una vuelta por este museo que nos hará ver de dónde partimos y hasta dónde hemos llegado.

Visto en Muy Internet

Facebook es tu carta de presentación, por lo menos en Internet. Si no tienes cuidado esta red social puede ser una puerta abierta a tu intimidad. Cualquiera puede ver tus fotos del fin de semana, los piropos que le dedicas a tu pareja o los comentarios que haces sobre tus vecinos. No permitas que esto te ocurra. En este practicograma te enseñamos a configurar la privacidad de tu biografía de Facebook en 10 pasos.

Tú decides qué amigos pueden ver tus publicaciones, tus fotos y tus comentarios

-

Tu estado sentimental y tus relaciones familiares.

¿Estás casado? ¿Soltero? ¿Tienes pareja? ¿Es complicado? Puedes editar toda esta información para que se vea sólo lo que tú quieres. Accede a tu biografía y haz clic en ‘Actualizar Información’, en la esquina inferior izquierda de tu foto de portada. Ahora haz clic en ‘Editar’, en el recuadro ‘Relación’ y selecciona el estado que más te guste. Para modificar tu información familiar pulsa en el botón ‘Editar’ en el recuadro ‘Familia’. Desde aquí puedes indicar quién es tu primo, tu hermano, tu padre, etc.

También puedes configurar la privacidad de tu estado de relación. Así estará visible sólo para quién tú quieras. Por ejemplo, si en tu biografía de Facebook figura que estás casado, puedes hacer que sólo vean este estado sentimental tus amigos íntimos.

Te recomendamos que consultes los siguientes practicogramas:

–‘Cómo cambiar tu estado de relación en tu biografía de Facebook’.

–‘Cómo editar tu información familiar en Facebook’.

-

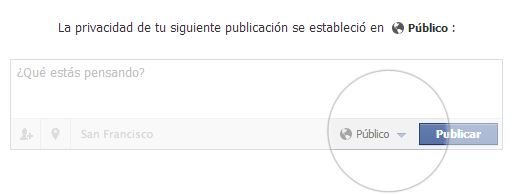

¿Quién lee tus publicaciones?

“Oye Juan, qué bien lo pasé en el cine anoche”. Y tú que le habías dicho a todo el mundo que estuviste en la biblioteca estudiando…Si no tienes cuidado, las publicaciones en tu muro de Facebook te pueden jugar una mala pasada.

Para evitar esta situación lo mejor que puedes hacer es impedir que nadie publique en tu biografía de Facebook sin que tú hayas comprobado la publicación antes. Sólo se verá cuando tú des el visto bueno.

También puedes editar la privacidad de las publicaciones que haces en la biografía de Facebook de otras personas. Es la mejor forma de evitar que tu madre lea el post que has publicado en el muro de tu hermano hablando sobre la fiesta del fin de semana…

-

Esas fotos que no quieres que se vean…

Sábado, 15.00h. Te despiertas con dolor de cabeza tras una noche de fiesta. Enciendes tu ordenador y ves con horror que tu amigo te ha etiquetado en todas las fotos que os hicisteis con esas chicas. Evita estas situaciones

La solución inmediata es eliminar tus etiquetas de las fotos de Facebook, pero puedes ir un paso más allá e impedir que tus amigos te etiqueten sin antes dar tu visto bueno. Para ello accede al menú de configuración de tu privacidad haciendo clic en el icono que encontrarás en la esquina superior derecha de la pantalla. Una vez dentro pulsa en ‘Editar la configuración’, en el apartado ‘Biografía y etiquetado’. Desde aquí puedes impedir que te etiqueten sin tu aprobación. Te explicamos cómo hacerlo en el practicograma ‘Cómo impedir que nadie publique en tu biografía de Facebook’.

También puedes editar la privacidad de las fotos que subes tú mismo a tu biografía de Facebook. Sólo tienes que hacer clic en la pestaña ‘Amigos’ y seleccionar a las personas que quieres que vean la imagen o el álbum de fotos. En el peor de los casos puedes hasta eliminar las instantáneas que has subido a tu biografía u ocultarlas.

-

Configura la privacidad de tus grupos o listas de amigos.

Facebook te permite agrupar a tus contactos en listas. Es una forma muy cómoda de tener a todos tus amigos de la red social agrupados. De esta forma puedes configurar la privacidad de tus publicaciones en Facebook para que sólo las vean tus compañeros de trabajo, tus amigos, tus familiares, etc. Te enseñamos a hacerlo en el practicograma ‘Cómo gestionar tus listas en Facebook’.

Pero además de listas, en Facebook también puedes crear grupos. Son muy útiles para organizar fiestas o eventos en los que interviene mucha gente. Pues bien, también puedes editar la privacidad de estos grupos. De esta forma puedes organizar una despedida de soltera sin que lo sepa la novia, o una despedida sorpresa sin que lo sepa tu amigo. Te recomendamos que consultes los siguientes practicogramas: ‘Cómo definir la privacidad de un grupo en Facebook’ y ‘Cómo crear un grupo secreto en Facebook’.

-

Oculta las conversaciones que ya no quieres mostrar.

Puede que no te interese que tu jefe vea que estás buscando trabajo en Facebook. Lo más probable es que no quieras que tu pareja vea los cariñitos que le dedicabas a tu ex en su biografía.

Facebook es una red social que registra toda tu actividad. Todos tus amigos pueden entrar a tu biografía y ver qué dijiste hace cuatro años o las fotos que subiste el año pasado. Si no quieres que esto te ocurra, no lo dudes: oculta las conversaciones. Tú y tu interlocutor podréis verlas, pero nadie más.

Para saber más te recomendamos que visites el practicograma ‘Cómo consultar un historial de conversaciones en Facebook’.

-

Los suscriptores también pueden ver tu perfil.

Tu biografía de Facebook puede ser vista por más personas a parte de tus amigos. Los suscriptores de tu perfil también pueden consultar tus publicaciones y tus fotos. Si no quieres que esto ocurra edita tu biografía de Facebook para impedir que nadie pueda suscribirse a ella.

Para hacer esto accede al menú de configuración de tu cuenta haciendo clic en la esquina superior derecha de la pantalla. Una vez dentro pulsa en ‘Suscriptores’, en la columna de la izquierda. Si marcas la opción ‘Permitir suscriptores’ cualquier podrá suscribirse a las publicaciones que tú decidas: comentarios, fotos, actualizaciones de estado, etc. Si dejas esta opción sin marcar nadie podrá suscribirse. Te explicamos este proceso con más detalle en el practicograma ‘Cómo controlar quién se suscribe a tu perfil de Facebook’.

-

Oculta a tus amigos ‘non gratos’.

Seguro que tienes alguna amistad en Facebook que no le hace mucha gracia a alguien cercano a ti. El clásico ejemplo es tu ex pareja. Pregúntale a tu actual media naranja, a ver qué te dice.

Ante una situación así puedes actuar de dos formas: ocultando a tu amigo en Facebook o bloqueándolo (luego puedes volver a desbloquearlo). Tú decides.

-

Configura la privacidad del chat de Facebook.

Has dicho en el trabajo que estás enfermo y tu jefe ve que estás conectado a Facebook. Pues menudo lío te has buscado. Para evitar que esto te ocurra edita la privacidad del chat de la red social. Si no lo haces cualquiera podrá ver que estás conectado

Haz clic en el botón con forma de rueda dentada, en la esquina inferior derecha de tu biografía de Facebook, justo debajo del chat. Del menú que se despliega pulsa en ‘Configuración avanzada…’. Se abrirá un recuadro con varias opciones:

-‘Activar el chat para todos mis amigos excepto…’.

-‘Activar el chat sólo para algunos amigos’.

-‘Desactivar el chat’.

Elige la opción que más te guste. Para más información consulta el practicograma ‘Cómo configurar la privacidad del chat en Facebook’.

-

¿Qué aspecto tiene mi perfil desde fuera?

Configura la privacidad de tu biografía de Facebook siguiendo todos los pasos de este practicograma. Nadie salvo tus contactos de la red social podrá ver el aspecto que tiene tu perfil. Si aún así te quedas con dudas, compruébalo tú mismo. Te explicamos cómo hacerlo en el practicograma ‘Cómo saber el aspecto que tiene tu biografía de Facebook para las personas que no son tus amigas’.

-

¿Quieres más información?

Si quieres saber más entra en nuestra sección ‘Facebook’, dentro de la categoría ‘Internet y Ordenadores’. Podrás consultar otros muchos practicogramas relacionados con la privacidad de Facebook:

–‘Cómo evitar que las redes sociales arruinen tu vida’.

–Cómo impedir que tu perfil de Facebook aparezca en un buscador’.

–‘Cómo dar de baja tu biografía de Facebook de forma temporal’.

–‘Cómo ocultar amigos en Facebook’.

–‘Cómo cerrar tu sesión de Facebook’.

–‘Cómo configurar tu privacidad en Facebook’.

Visto en Cryptex

Prev1...345...9Next

Prev1...345...9Next  Page 4 of 9

Page 4 of 9

Dos de las redes más populares del planeta tienen mayor número de usuarios mujeres: twitter y facebook, en ambos casos con un 57%, según publica Europa Press.

Dos de las redes más populares del planeta tienen mayor número de usuarios mujeres: twitter y facebook, en ambos casos con un 57%, según publica Europa Press.