redes sociales - search results

If you're not happy with the results, please do another search

Twitter es hoy un fenómeno creciente en internet y una de las redes sociales más visitadas, pero no todo lo que en ella se lee es auténtico ni ha sido escrito por quién el usuario cree.

Twitter es hoy un fenómeno creciente en internet y una de las redes sociales más visitadas, pero no todo lo que en ella se lee es auténtico ni ha sido escrito por quién el usuario cree.

El usuario “ceoSteveJobs” anunciaba la semana pasada en su cuenta de Twitter que el nuevo iPhone se lanzará el próximo 7 de junio y buena parte de sus 21 mil seguidores en esta red social apuntaron la fecha en sus calendarios, seguros de que el consejero delegado de Apple (CEO) sabe de lo que habla.

El problema es que no se trataba del verdadero Steve Jobs que, por cierto, nunca ha utilizado Twitter para hacer anuncios corporativos.

Este incidente puso de manifiesto, una vez más, que el popular servicio de micro-blogging está lleno de usuarios “falsos” , que suplantan a personajes famosos del mundo del espectáculo, empresarios de éxito o incluso políticos.

Steve Jobs, por ejemplo, tiene páginas y páginas en Twitter con cuentas de usuarios que utilizan su nombre, bien con la intención de hacer creer al internauta que se trata del verdadero creador del iPhone o, simplemente, para gastar una broma.

En algunos casos, resulta obvio que se trata de una tomadura de pelo, como es el caso de varias cuentas con variaciones del nombre “Fake Steve Jobs” , pero en otros casos no está tan claro y hay que leer los “tweets” con detenimiento para reconocer que estamos ante un impostor.

No sólo le ha pasado a Jobs. Recientemente, el cantante español Alejandro Sanz denunció que alguien había suplantado su personalidad en Twitter y dejaba comentarios racistas en su nombre, principalmente contra el presidente de Venezuela, Hugo Chavez.

Le ha ocurrido también al artista colombiano Juanes y al actor estadounidense Will Smith, que teóricamente “twitteó” que iba a grabar un nuevo capítulo de “El príncipe de Bel-Air” , la serie que le catapultó a la fama…pero todo era mentira.

Twitter se ha convertido en la plataforma que muchos famosos e incluso empresas utilizan como herramienta en sus relaciones públicas y, en muchos casos, los 140 caracteres de sus mensajes sustituyen a los comunicados de prensa.

Por ello, casi todos los periodistas, especialmente en la prensa del corazón, siguen puntualmente a los famosos en Twitter, pero ello no evita que hasta los más avezados caigan a veces en la trampa.

La revista estadounidense OK, una de las más conocidas de la presa rosa, publicó hace poco unas declaraciones del actor Mickey Rourke criticando a su compañera de profesión Gwyneth Paltrow.

Todo falso: Rourke desmintió toda la información y aseguró que ni siquiera tiene una cuenta en Twitter.

Tampoco se libran políticos y dirigentes internacionales. El Kremlin pidió formalmente el mes pasado a los responsables de Twitter que borraran una cuenta con el nombre “blog_medvedev” desde la que se estaban enviando mensajes sobre asuntos domésticos e internacionales en nombre del presidente ruso Dimitri Medvedev.

La “suplantación” , como Twitter lo define en su normativa, está prohibida por las reglas de la red social y los afectados tienen derecho a reclamar que alguien está usando ilegalmente su nombre.

“La suplantación es una violación de las normas de Twitter y puede resultar en una suspensión permanente de la cuenta” , aseguran desde la red social.

Los farsantes, sin embargo, pueden sortear las normas para seguir twitteando en nombre de otros porque Twitter sí acepta cuentas que parodian a otros usuarios.

“Para evitar la suplantación, el perfil del usuario de la cuenta tiene que dejar claro que el creador no es la misma persona o entidad que está parodiando” , señalan desde Twitter. En algunos casos, Twitter incluye un símbolo de “cuenta verificada” que confirma que se trata de la cuenta oficial de un determinado usuario o empresa.

El falso Steve Jobs que engañó a muchos con la fecha del lanzamiento del iPhone no tiene en su perfil nada que haga pensar que no es quién dice ser.

El nombre del usuario es “ceoSteveJobs” y en la biografía no incluye ninguna referencia a la verdadera identidad del autor ni se reconoce que es una cuenta falsa.

En ella sólo se lee la frase “no me importa lo que pienses de mi, pero a ti te importa lo que yo pienso de ti” ..algo que, dicen las malas lenguas de Silicon Valley, podría haber dicho el verdadero Steve Jobs.

Visto en La Flecha

BitDefender advierte que el robo de imágenes y postales electrónicas parece ser una tendencia creciente entre los ciberdelincuentes, tal y como demostró el caso de una postal navideña de una familia estadounidense robada y usada con fines comerciales.

BitDefender advierte que el robo de imágenes y postales electrónicas parece ser una tendencia creciente entre los ciberdelincuentes, tal y como demostró el caso de una postal navideña de una familia estadounidense robada y usada con fines comerciales.

“Las imágenes son robados en línea por muchas razones, pero sobre todo con fines de lucro“, apunta Catalin Cosoi, BitDefender Senior Researcher. “Usando imágenes robadas de sitios como Facebook, se evitan pagar los cánones habituales por el uso de fotografías con derechos de autor, por ejemplo. Otras razones son la creación de identidades falsas o dar mayor credibilidad a ataques de phishing y spam“.

Entre todas las redes sociales, Facebook destaca por su gran número de usuarios. Precisamente, el no proteger adecuadamente a esa gran cantidad de personas, asegurándoles una adecuada política de privacidad es uno de los aspectos que más se critica de la red social, algo que también se aplica a las imágenes.

Técnicamente la política de Facebook abre la puerta a un aprovechamiento no restringido / no castigado de la identidad visual como revela el uso abusivo de imágenes de usuarios de Facebook utilizadas en campañas promocionales.

Para preservar la imagen y la identidad, BitDefender ofrece los siguientes consejos:

Evitar subir fotografías: Es una medida drástica, pero es la mejor manera de asegurarse que ninguna imagen va a ser robada.

Chequear las opciones de privacidad: Facebook y otras redes sociales ofrecen varias opciones para restringir el acceso al contenido publicado, incluyendo las fotografías subidas.

Insertar una marca de agua: Otro método de proteger una imagen visual es insertar en las fotografías una marca de agua digital, como un nombre o un logo. Aunque estropea un poco la imagen, puede ser suficiente para disuadir a un ladrón de imágenes.

Usar imágenes de baja calidad y poco tamaño: Subir las imágenes a una resolución de 72 dpi y no exceder el tamaño de 640 x 480 pixeles. Esto frenará a muchos ladrones, ya que esas imágenes no son válidas para carteles, publicidades, etc.

No publicar imágenes individuales o retratos: Las fotos de las personas (tanto adultos como niños) tienen más probabilidades de ser utilizadas con fines comerciales sin el consentimiento de sus dueños que fotos de grupos.

Visto en Diario TI

Según un artículo de Slashphone, Verizon tiene previsto la puesta a disposición para el público de los nuevos teléfonos Microsoft Kin el 13 de mayo. La información proviene de un documento interno de la compañía. Según este mismo documento Verizon podría comenzar a poner en marcha un sistema de reserva a partir del 6 de mayo. No hay noticias adicionales sobre la disponibilidad de los terminales en Europa, que debería producirse en otoño de la mano de Vodafone.

Según un artículo de Slashphone, Verizon tiene previsto la puesta a disposición para el público de los nuevos teléfonos Microsoft Kin el 13 de mayo. La información proviene de un documento interno de la compañía. Según este mismo documento Verizon podría comenzar a poner en marcha un sistema de reserva a partir del 6 de mayo. No hay noticias adicionales sobre la disponibilidad de los terminales en Europa, que debería producirse en otoño de la mano de Vodafone.

La puesta a la venta de los nuevos terminales Kin One y Kin Two de Microsoft podría ser inminente si damos crédito a la información publicada por la página Slashphone. Según esta información, que supuestamente se basa en un documento interno de Verizon, la compañía de comunicaciones podría iniciar el período de reserva de los teléfonos el 6 de mayo y la puesta a disposición para el público el día 13 del mismo mes.

Sin embargo en el tema de precios y planes de datos aún no hay información así como la disponibilidad en Europa, que debería correr a cargo de Vodafone e iniciarse tras este verano. Los terminales fueron presentados recientemente por Microsoft han sido diseñados a partir de una nueva filosofía orientada a las redes sociales y la multimedia, con dos modelos de distinto diseño: El Kin One con cámara de 5 megapíxeles y 4 Gbytes de almacenamiento mientras que el Kin two dispone de 8 Gbytes de almacenamiento, cámara de 8 Megapíxeles y una pantalla de 3,4 pulgadas.

Visto en Muy Computer

El usuario puede acceder tanto a la versión de escritorio como a la de servidor, que estarán disponibles para su descarga a partir del 29 de abril.

El usuario puede acceder tanto a la versión de escritorio como a la de servidor, que estarán disponibles para su descarga a partir del 29 de abril.

Según Canonical, la edición de escritorio de Ubuntu LTS 10.04 ofrece una mejora en el diseño, velocidad de arranque más rápida, integración de redes sociales, servicios ‘online’ y el Ubuntu One Music Store.

“El nuevo Ubuntu LTS 10.04 cambia la percepción que tienen los usuarios de los escritorios de Linux que atraerá una nueva categoría de usuarios en el mundo de Ubuntu“, dijo Jane Silber, directora general de Canonical.

Según la CEO de Canonical, los cambios, como el nuevo ‘look’ y la adición de la tienda de música, otorgará una experiencia de usuario “intuitiva y atractiva” tanto para los nuevos usuarios de Ubuntu como para los ya existentes. Asimismo, Silber destacó el hecho que Ubuntu LTS 10.04 ofrece soporte a largo plazo, lo que lo hace “muy atractivo para las empresas“.

Algunas de las novedades y mejoras que anunció Canonical en este nueva edición son una velocidad de arranque “notablemente más rápida” en casi cualquier ordenador y “súper rápida” en máquinas SSD, como ‘netbooks’, lo que significa que los usuarios podrán acceder directamente al navegador para un acceso rápido a la Red.

Ubuntu también anunció que con esta nueva versión da un giro hacia las redes sociales. A través de ‘Me Menu’, Ubuntu LTS 10,04, “consolida” el proceso de acceso y actualización a las redes sociales como Facebook, Digg, Twitter y Identi.ca. ‘Me Menu’ también integra canales de ‘chat’ como Google Talk, MSN, IRC y otros.

La otra gran novedad de la distribución de Linux es Ubuntu One Music Store. Ofrece la música de las discográficas “más grandes del mundo” y al igual que iTunes o Spotify permite comprar las canciones o los discos directamente desde el reproductor, además de contar con una selección de música sin DRM que puede ser almacenada y compartida.

El Centro de Software Ubuntu 2.0 es una mejora del sistema de instalación de programas, “una manera fácil de encontrar nuevo software” y no perder de vista el instalado, según Canonical.

Por último la edición “de bolsillo” de Ubuntu, Netbook 10.04 Edition. Con ella, según Canonical, además de beneficiarse de las mejoras de la edición de escritorio, los usuarios de ‘netbook’ “verán mayores velocidades de arranque” en los dispositivos basados en SSD.

Visto en La Flecha

Los niños de hoy están fascinados por Internet y son extremadamente hábiles cuando se trata de usar un ordenador. Es por esta razón que los padres y los profesores deben ser conscientes de los peligros que puede conllevar la mala utilización de la Red -depredadores en línea, ciber-matones, timadores e incluso compañeros, entre otros- y deben hablar con sus hijos / alumnos acerca de cómo evitar esos problemas en el caso de que se den.

Los niños de hoy están fascinados por Internet y son extremadamente hábiles cuando se trata de usar un ordenador. Es por esta razón que los padres y los profesores deben ser conscientes de los peligros que puede conllevar la mala utilización de la Red -depredadores en línea, ciber-matones, timadores e incluso compañeros, entre otros- y deben hablar con sus hijos / alumnos acerca de cómo evitar esos problemas en el caso de que se den.

“Los niños son un objetivo muy fácil para los individuos con malas intenciones que pretenden utilizarlos con fines ilegales y deshonestos“, advierte Catalin Cosoi, investigador senior de BitDefender. “Afortunadamente, estas repercusiones negativas se pueden evitar mediante la educación y manteniendo conversaciones abiertas con los menores acerca del uso de Internet y de las prácticas de seguridad.”

La buena comunicación es la clave para la seguridad online. Los padres y los maestros deben convertirse en aliados y discutir abiertamente los diversos aspectos relativos a la seguridad con los menores, ya que estos pasan mucho tiempo en la Red tanto en casa como en la escuela.

BitDefender ofrece algunos puntos que los padres y profesores pueden tener en cuenta a la hora de supervisar la seguridad de los más jóvenes en la Red y que posteriormente pueden utilizar para entablar con ellos un diálogo sobre navegación segura:

- Los programas y módulos de Control Parental son una parte importante para mantener la seguridad en línea de los más pequeños. Padres y profesores deben entender cómo funcionan estos servicios para, así, poder proteger a toda la familia de los peligros Web. Sobre todo, deben evitar que los niños se sientan “espiados”.

- El ordenador debe ser colocado en un área común, en la que un adulto puede “echar un ojo” al monitor de vez en cuando; por ejemplo, en la sala de estar.

- Cuando los menores se creen una cuenta en redes sociales como Facebook, los padres o profesores deben estudiar el grado de privacidad de cada sitio y compilar listas de personas de confianza con las cuales los niños puedan comunicarse sin problema.

- Hay que ser muy conscientes del peligro que puede conllevar que los menores queden físicamente con personas que han conocido a través de estas redes, y si es necesario, un padre o un profesor deben acompañarlos por motivos de seguridad.

- Hay que enseñar a los niños a poner fin a conversaciones que les incomoden. Si alguien en la web – incluso un amigo – los hacen sentir temor, confusión, ofendidos o amenazados, asegúrese de que sepan encontrar un adulto con quien hablar sobre el tema, y finalizar la conversación a tiempo.

- Se debe ayudar a los niños a identificar correos electrónicos que contengan spam o con contenido inapropiado y asegurarse de que sepan abstenerse de abrir y reenviar este tipo de mensajes.

- Los padres o los maestros deben buscar, con cierta regularidad, el nombre de sus protegidos en los motores de búsqueda para ver la información que aparece sobre ellos en blogs, comunidades en las que estén activos, etc.

- Conozca la jerga de los chat, como acrónimos, emoticonos, etc., para saber exactamente de qué están hablando con los niños en la Red.

- Durante las actividades que requieran el uso de Internet en clase, los estudiantes deben ser supervisados de cerca.

- Y, por último, hacer entender a los estudiantes y los niños que no todo lo que ven o escuchan en Internet es verdad. Los desconocidos pueden dar con mucha facilidad Información falsa sobre sí mismos, con el fin de atraer la atención de los más pequeños de la casa.

Visto en La Flecha

Buscaron tambien:

Guarda tus contraseñas en la mente

Guarda tus contraseñas en la mente

Evita escribir tu contraseña en pedazos de papel, agendas, archivos electrónicos desprotegidos o en cualquier medio que pueda ser accedido por otra persona. Si esto fuera necesario, sólo escribe la contraseña, no informes lo que esa combinación significa. Si la cantidad de contraseñas es muy grande, puedes utilizar programas específicos para administrarlas.

No uses la opción “recordar contraseña” en computadoras públicas

En computadoras públicas o de la oficina, no utilices la opción de “insertar contraseñas automáticamente“, “recordar contraseña” o su equivalente que muchos sitios webs y navegadores ofrecen. Evita hacer eso inclusive en tu notebook, si sueles utilizarlo fuera de casa con frecuencia.

Siempre haz click en Salir, Logoff o su equivalente

Mucha gente se contenta en cerrar el navegador al salir de una determinada web. Eso es seguro la mayoría de las veces, sin embargo, en algunos casos, la simple reapertura de la página puede hacer que el contenido que accedías (tu cuenta de e-mail, por ejemplo) sea mostrado nuevamente. Si tuvieras contraseñas almacenadas en mensajes de e-mail, el problema se agrava. Un modo de garantizar que eso no suceda es clickear en los links o botones que digan “Salir”, “Logoff”, “Sign out”, o su equivalente.

Si es posible, no utilices tus contraseñas más importantes en computadoras públicas o redes desconocidas

Siempre que sea posible, evita acceder a servicios muy importantes para ti en computadoras públicas (la página de tu cuenta bancaria, por ejemplo). Si eso fuera inevitable, verifica si el sitio web ofrece recursos de seguridad (protección por SSL, por ejemplo). También evita utilizar tus contraseñas en redes Wi-fi que desconozcas.

Al teclear tu contraseña, verifica si lo haces en el campo correcto

Ten cuidado de no teclear tu contraseña en el lugar errado, por ejemplo, en el campo “Nombre”. Si haces eso, una persona cercana podrá leer lo que haz escrito, ya que solamente el campo contraseña está protegido. Un buen modo de evitar eso es no mirar sólo el teclado mientras tecleas. Mira constantemente la pantalla.

Cambia tu contraseña periódicamente

Es muy importante que cambies tus contraseñas periódicamente, por lo menos cada tres meses. Haciendo eso, impides, por ejemplo, que una persona que conoce tu contraseña y esté accediendo a una cuenta tuya en algún servicio sin que lo sepas, continúe haciéndolo.

No uses la misma contraseña para varios servicios

Para cada servicio que uses, utiliza una contraseña diferente. Si no haces esto, alguien que descubra tu contraseña en una determinada web podrá intentar utilizarla con éxito en otros servicios que utilices.

No utilices preguntas con respuestas obvias

Muchos sitios webs ofrecen un recurso donde puedes recuperar tu contraseña al responder una determinada pregunta. La idea aquí es hacer que suministres una pregunta que sólo tu sabes la respuesta. No crees preguntas que pueden ser fácilmente respondidas, por ejemplo, “que país ganó la Copa del Mundo FIFA de 1978?” (Argentina). En vez de eso, crea preguntas cuyas respuestas sólo tu conoces, como “cual es el nombre de la chica con la cual fui al cine a ver Gladiador”.

No compartas tu contraseña con nadie

Evita compartir tus contraseñas con otras personas, aunque ellas sean íntimas. Aunque sea de tu entera confianza, la persona puede dejar tu contraseña expuesta en algún lugar sin darse cuenta. Si utilizas un servicio compartido, cada persona debe tener su propio acceso privado, siempre que sea posible.

Cuidado con los e-mails o sitios webs falsos que solicitan tu contraseña

Uno de los fraudes más frecuentes en internet son e-mails que te envían a sitios webs falsos que se hacen pasar por páginas de bancos, correo electrónico, redes sociales, entre otros, imitando la imagen visual de los servicios originales. Si el usuario no se da cuenta que está accediendo a un sitio web falso, va a terminar entregando su contraseña y otros datos a un desconocido mal intencionado. Por eso, es necesario estar siempre atento a los detalles que permiten identificar los e-mails o sitios webs falsos, como direcciones no relacionadas con el servicio, errores ortográficos groseros y solicitudes sospechosas. Jamás hagas click en el hipervínculo de un email, abre un navegador y accede directamente al sitio web tipeando la dirección en la barra de direcciones.

Visto en Informatica Hoy

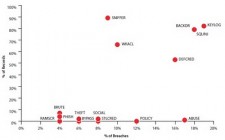

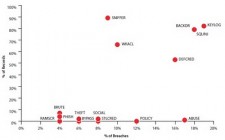

Verizon Business dio a conocer su tan esperado informe anual 2009 Data Breach Investigations Report. Ahora, la compañía amplia su investigación lanzando 2009 Supplemental Data Breach Report, que revela los 15 ataques más frecuentes contra las organizaciones y la forma en la que se desarrollan.

Verizon Business dio a conocer su tan esperado informe anual 2009 Data Breach Investigations Report. Ahora, la compañía amplia su investigación lanzando 2009 Supplemental Data Breach Report, que revela los 15 ataques más frecuentes contra las organizaciones y la forma en la que se desarrollan.

El informe identifica, clasifica y esboza los ataques más comunes. Para cada tipo de ataque, el informe proporciona escenarios reales, señales de alertas, cómo se ha orquestado el ataque, en qué activos se centraron los atacantes, qué industrias son las más afectadas y cuáles son las contramedidas más eficaces.

Además clasifica e identifica un top 15 de ataques de seguridad por infracciones cometidas y registros comprometidos.

- Keyloggers y spyware (19%)

- Puerta trasera, comandos de control (18%)

- SQL Injection (18%)

- Violación de privilegios/acceso del sistema (17%)

- Acceso no autorizado a través de credenciales por defecto (16%)

- Violación de las políticas de uso (12%)

- Acceso no autorizado a través de listas de control de acceso (ACL) mal configuradas (10%)

- Sniffers (9%)

- Acceso no autorizado a través de credenciales robadas (8%)

- Ingeniería social (8%)

- Authentication bypass (6%)

- Robo físico de activos (6%)

- Ataques por fuerza bruta (4%)

- RAM scraper (4%)

- Phishing (4%)

No podemos detectarlo todo, no podemos prevenirlo todo, pero siempre nos irá mejor si nos preocupamos en tener un buen conjunto de indicadores y controles que nos ayuden a mitigar los riesgos.

¿Se preocupan las organizaciones en mantener un conjunto de indicadores y controles adecuados? ¿Y las redes sociales y la industria 2.0? de las que hemos podido ver como sus registros han sido comprometidos durante este año de manera desmesurada.

Visto en Security by Default

Kaspersky Mobile Security 9.0 es un producto multifuncional que proporciona una protección completa contra todo tipo de amenazas. Con este lanzamiento, Kaspersky Lab se consolida como el líder tecnológico en este área, ya que el producto incorpora características nuevas y exclusivas que incluyen privacidad de los contactos, cifrado mejorado y características antirrobo más avanzadas. También se ha buscado una mayor sencillez de uso, dando como resultado una interfaz con un diseño completamente nuevo.

Kaspersky Mobile Security 9.0 es un producto multifuncional que proporciona una protección completa contra todo tipo de amenazas. Con este lanzamiento, Kaspersky Lab se consolida como el líder tecnológico en este área, ya que el producto incorpora características nuevas y exclusivas que incluyen privacidad de los contactos, cifrado mejorado y características antirrobo más avanzadas. También se ha buscado una mayor sencillez de uso, dando como resultado una interfaz con un diseño completamente nuevo.

“Los que tenemos smartphones los utilizamos cada día para enviar y recibir mensajes de texto, hacer llamadas, conectarnos a Internet y comunicarnos a través de las redes sociales. Los smartphones almacenan mucha información sobre nuestra vida privada“, afirma Sergey Nevstruev, director de Servicios Móviles de Kaspersky Lab. “Con la nueva versión de Kaspersky Mobile Security hemos dado un paso más para proteger la privacidad de los usuarios de móviles, evitando la pérdida de datos personales, el que alguien pueda acceder de forma temporal al teléfono o la recepción de llamadas y textos no deseados“.

La nueva característica de Protección de la Privacidad permite a los usuarios ocultar información sobre aquellos contactos que desean mantener como confidenciales. Hay muchos motivos para hacerlo, por ejemplo, evitar que los contactos de trabajo, de alto nivel e incluso los familiares estén a la vista de todos. Con sólo presionar un botón, los usuarios de Kaspersky Mobile Security 9.0 pueden clasificar sus contactos como ‘privados’, lo que significa que no aparecerá ningún rastro de ellos en su lista de contactos, en su registro de llamadas, en los mensajes de texto o en las llamadas entrantes. Cualquier persona que utilice el Smartphone sin ser su dueño no tendrá acceso a la información oculta.

Además de esta innovadora tecnología de privacidad, Kaspersky Mobile Security también incluye mejoras Anti-Robo que permiten bloquear el dispositivo si lo han perdido o ha sido robado, para borrar su memoria, para localizarlo vía GPS y para recibir un aviso de su nuevo número si alguien ha cambiado la tarjeta SIM. Cuando el terminal es bloqueado de forma remota, el smartphone puede mostrar un mensaje predefinido que permitirá que cualquier persona honesta que lo encuentre se lo devuelva a su dueño.

La funcionalidad Anti-Spam permite a los usuarios crear sus propias listas de llamadas y mensajes de texto con solo apretar un botón. Si reciben una llamada o un mensaje de texto de un número desconocido, pueden añadirlo a una lista negra para bloquear cualquier mensaje o llamada futura que proceda de ese número. Esto no solo evita molestas llamadas no solicitadas, también sirve como una herramienta muy útil para combatir el acoso a los más pequeños. Añadir protección infantil resulta muy fácil con el bloqueo de los números de servicios para adultos. Los padres también apreciarán la función de localización KMS-9 GPS, que les ayuda a localizar a sus hijos en casos de emergencia.

Como no podría ser de otra forma con Kaspersky Lab, la solución también ofrece una protección muy eficaz contra malware y ataques en red.

Visto en La Flecha

No hay caso. Por más que diferentes estudios, expertos y casos reales recomienden usar claves más seguras en Internet, una preocupante proporción siguen siendo las mismas de siempre, con los evidentes problemas que esto puede acarrerar.

Un estudio de la consultora Imperva que analizó el hackeo que dejó al descubierto las claves de los usuarios. Tras el análisis de éstas, los resultados fueron sorprendentes y decepcionantes: la más común es “123456”.

Pero la lista continúa. La segunda más utilizada es “12345”, después “123456789”, y por último la clásica €œpassword”.

El informe concluye que cerca del 50% de los usuarios usaron claves de baja seguridad, incluyendo nombres, palabras del diccionario y otras como letras que están juntas en el teclado (como zxcvb).

Sólo un 0.2% de los usuarios tienen una contraseña considerada segura, de ocho o más caracteres, con una mezcla de caracteres especiales, números, o minúsculas y mayúsculas, como destacó el sitio TechCrunch.

De acuerdo a Imperva, las contraseñas débiles le hacen muy fácil el trabajo a los hackers, que con un pequeño esfuerzo pueden acceder fácilmente a las cuentas. Porque este tipo de claves no se usan sólo en sitios más triviales como las redes sociales, sino que también para los bancos, por ejemplo.

Porque además, los usuarios tienen la misma clave para diferentes servicios, por lo que basta con enterarse de una clave para poder acceder a distintos sitios, y como recuerda TechCrunch, eso causó el hackeo de los documentos de Twitter el año pasado, donde el hacker sólo tuvo que descubrir la clave en Gmail de un empleado, para luego acceder a toda la información confidencial de la empresa.

Visto en Emol

Facebook supera a Google

Las numerosas felicitaciones navideñas realizadas a través de las redes sociales durante estas fiestas son muestra de la importancia que estas webs han adquirido como canales de comunicación. Hasta el punto de que Facebook, por primera vez en su historia, ha superado en número de visitas al gigante de los buscadores: Google.

Según la información de la web Fontem.com, Facebook se posicionó como el site más visto durante los días de Nochebuena y Navidad, como registró la empresa Hitwise, que analiza el tráfico online.

Una noticia que no resulta sorprendente para los expertos, como recoge Marshall Kirkpatrick en Read Write Web. Ya durante las Navidades del 2008, la red social se colocó como la segunda página más visitada en los EE UU, con 140 millones de usuarios únicos.

Una cifra que ha aumentado hasta los 350 millones de usuarios en todo el mundo, siendo además la palabra más usada en los motores de búsqueda.

Visto en 20 minutos

Prev1...678...9Next

Prev1...678...9Next  Page 7 of 9

Page 7 of 9

Twitter es hoy un fenómeno creciente en internet y una de las redes sociales más visitadas, pero no todo lo que en ella se lee es auténtico ni ha sido escrito por quién el usuario cree.

Twitter es hoy un fenómeno creciente en internet y una de las redes sociales más visitadas, pero no todo lo que en ella se lee es auténtico ni ha sido escrito por quién el usuario cree.