los virus - search results

If you're not happy with the results, please do another search

malware

McAfee, segundo fabricante mundial de software de seguridad, dijo que la producción de códigos conocidos como maliciosos, que pueden dañar computadores y robar contraseñas, alcanzó un nuevo máximo en los primeros seis meses del 2010.

La firma precisó que la producción total de códigos malignos continuaba creciendo y que estaban catalogadas 10 millones de nuevas piezas.

Por su parte el jefe de tecnología de Global Threat Intelligence de McAfee, Mike Gallagher, dijo que “nuestro último informe de amenazas muestra que el código maligno ha estado siguiendo una tendencia creciente durante la primera mitad del año 2010“.

McAfee también advirtió a los usuarios de computadoras Mac de Apple, hasta ahora consideradas relativamente seguras contra los virus, que podrían también ser objeto de códigos maliciosos en el futuro.

“Por varias razones, el código malicioso ha sido rara vez un problema para los usuarios de Mac. Pero esos días podrían acabar pronto“, dijo McAfee.

En abril, los laboratorios McAfee detectaron que el virus troyano enfocado a Mac conocido como “OSX/HellRTS”, que lee o modifica el contenido del portapapeles y juega con el usuario, por ejemplo, abriendo y cerrando el lector de CD.

“No queremos exagerar esta amenaza. Pero sirve de recordatorio que en esta era de cibercrimen, robo de datos e identidades, los usuarios de todos los sistemas y dispositivos deben tomar precauciones“, dijo McAfee.

Visto en Emol

Buscaron tambien:

Ahora que las corporaciones intentan averiguar cómo sacar el mejor partido a las herramientas que les proponen las redes sociales, un grupo de análisis TI ha presentado un ranking en el que posiciona los principales riesgos que estas páginas web pueden representar para las empresas.

Ahora que las corporaciones intentan averiguar cómo sacar el mejor partido a las herramientas que les proponen las redes sociales, un grupo de análisis TI ha presentado un ranking en el que posiciona los principales riesgos que estas páginas web pueden representar para las empresas.

El estudio, que señala los principales riesgos frente a los que deben prepararse las empresas cuando utilicen las redes sociales, ha sido presentado por ISACA, una organización con 43 años de trayectoria y que era conocida hasta ahora por Information Systems Audit y Control Associatos.

John Pironti, miembro del comité de certificación de ISACA, señaló que la mayor parte de los ejecutivos han tenido en cuenta algunos de los riesgos, pero pocos de ellos han tomado en consideración todos ellos. “Los responsables de las empresas están intentando averiguar qué hacer en torno a todo esto. Creo que las empresas están asustadas, como siempre ocurre cuando se enfrentan a una nueva tecnología. Aunque también es cierto que, esta vez, están teniendo un comportamiento distinto. Saben que no pueden ignorarlo, puesto que no pueden parar su uso y pasar a otra cosa. Son conscientes de que deben apostar por ello, pero ¿saben cómo hacerlo de manera segura?”, se pregunta este responsable.

Los principales riesgos son el malware y los virus; el robo de marcas y la falta de control sobre los contenidos corporativos. Además, también existen otras complicaciones, como el no cumplimiento de las regulaciones de la propia empresa sobre sus contenidos.

Pironti ha querido dejar claro que, con este estudio, ISACA no está animando a las empresas a que dejen de utilizar las herramientas Web 2.0 o que no apuesten por las redes sociales. Lo que pretenden es que se introduzcan en este mundo con los ojos bien abiertos, para no dejar pasar sus beneficios, pero sin olvidar sus riesgos.

Además, añadió que la mayor parte de los riesgos recaen en los usuarios, que no entienden que su comportamiento pueda afectar a sus empresas. Pironti señaló que las corporaciones necesitan formar a sus usuarios para que no pongan en peligro la seguridad  de la empresa o dañar la imagen de la misma e, incluso, hacerla vulnerable a un ataque de malware.

de la empresa o dañar la imagen de la misma e, incluso, hacerla vulnerable a un ataque de malware.

Lo cierto es que es necesario que los trabajadores entiendan, tanto con el beneplácito o sin él de sus empresas, utilizan las redes sociales como Facebook o Twitter, que hay una línea divisoria entre lo personal y lo profesional. Además, las empresas deben establecer líneas claras sobre qué tipo de información puede compartirse y cuál debe quedarse dentro de la compañía.

En cualquier caso, Pironti afirma que los ejecutivos de las empresas deben estar alerta y saber que los trabajadores utilizan las redes sociales y las herramientas que implican para proteger mejor los intereses de la compañía. Y es que, no pueden saber todo lo que se dice sobre su empresa si no tienen a una persona encargada de prestar atención al tema.

Visto en PC World

Buscaron tambien:

En el 2016 la lucha contra los ciberataques ha dado grandes pasos, con una colaboración más amplia entre el sector público y privado, y el incremento de los recursos que las empresas han destinado a la ciberseguridad. Sin embargo, ante la mayor investigación y protección contra las amenazas, los ciberatacantes continuaron cambiando su modo de actuar y ampliando sus objetivos, en numerosas ocasiones con unos presupuestos más elevados que los encargados de defender.

Los atacantes se han sofisticado y cada vez más buscan objetivos precisos y que ofrezcan una recompensa económica elevada, en lugar de ataques a gran escala al mayor número de usuarios posible. Desde InnoTec (Grupo Entelgy), han compartido las tendencias en materia de ciberseguridad que estarán más presentes a lo largo de 2017.

Los atacantes se han sofisticado y cada vez más buscan objetivos precisos y que ofrezcan una recompensa económica elevada, en lugar de ataques a gran escala al mayor número de usuarios posible. Desde InnoTec (Grupo Entelgy), han compartido las tendencias en materia de ciberseguridad que estarán más presentes a lo largo de 2017.

1. Ransomware: el ‘malware’ más rentable

No es una amenaza nueva, pero es el tipo de ‘malware’ que más crece. En el 2016 el ‘ransomware’ ha batido récords, convirtiéndose en uno de los ataques que más beneficios genera, y todo apunta que continuará su progresión en el 2017. Este ‘software’ malicioso se utiliza para bloquear el acceso a archivos o determinadas partes del dispositivo, con el objetivo de pedir un rescate a cambio de eliminar estas restricciones. Los ataques con ‘ransomware’ siguen evolucionando y cada vez más se dirigirán hacia las grandes organizaciones, que tienen la capacidad de pagar rescates más altos para recuperar el acceso a sus datos. Desde InnoTec recomiendan mantener siempre copias de seguridad periódicas de todos los datos importantes, establecer listas de control de accesos a determinados servicios y mantener el ‘software’ actualizado. De igual forma, entienden que conviene valorar el uso de herramientas y aplicaciones de prevención y, sobre todo, educar a los usuarios en aspectos de ingeniería social.

2. Infecciones de ‘malware’ sin archivo

Los programas y acciones de prevención contra las infecciones de ‘malware’ han obligado a los cibercriminales a buscar vías alternativas para difundir código dañino y en 2016 los ataques de ‘malware’ sin descarga de archivos han aumentado de forma preocupante. Con esta técnica se infecta directamente la memoria RAM de los ordenadores y dispositivos móviles, sin que el usuario tenga que recibir, abrir o descargar ningún tipo de archivo. Así, los atacantes pueden eludir muchas medidas de protección y antivirus, por la dificultad que presenta detectar código dañino cuando no se utiliza archivos que lo contengan.

3. Ataques DDoS en servidores y sistemas web globales

Los ataques de denegación de servicio (DDoS) a redes de distribución de contenidos en Internet se han multiplicado por dos en el 2016, excediendo los 600 Gbips. Los ciberatacantes buscan víctimas que les permitan rentabilizar al máximo sus acciones y sitios web como el de la BBC, el presidente de Estados Unidos, Donald Trump, y redes globales de distribución de contenidos en Internet como Akamai, han sido protagonistas de varios ataques DDoS. Los ataques DDos pueden llegar a sobrecargar los servidores a través de un volumen de peticiones masivo que supera sus capacidades. Estas solicitudes de servicio son ficticias, normalmente generadas a través de robots conectados (bots), e impiden a los usuarios ‘reales’ acceder a los contenidos de los servidores.

4. Tráfico HTTPs malicioso: protocolos cifrados como señuelo

Prácticamente la totalidad de las grandes empresas han adoptado protocolos HTTPs para cifrar la información y que esta no pueda ser utilizada por los atacantes. Sin embargo, en los últimos años, los cibercriminales han descubierto en estos protocolos una forma muy eficaz para maquillar sus acciones y hacer que se perciban como seguras. En el 2016, el tráfico HTTPs cifrado que encubría ‘malware’ y otras actividades maliciosas se multiplicó por cinco. Existen herramientas eficaces para detectar el tráfico malicioso cifrado a través de protocolos HTTPs, pero su implantación en las empresas aún es incipiente y esto deja la puerta abierta a los cibercriminales para continuar explotando esta técnica a lo largo de 2017.

5. ‘Maladvertising’: ‘malware’ disfrazado de publicidad

Aunque la primera campaña de ‘maladvertising’ fue detectada en octubre del 2015, ha sido a lo largo del 2016 cuando el número de casos identificados de esta técnica para difundir ‘malware’ se ha disparado. A través de la compra legítima de espacios publicitarios, los cibercriminales emplazan anuncios publicitarios en sitios web o aplicaciones conocidas y percibidas como seguras para dirigir tráfico o descargar archivos que contienen ‘malware’ u otro tipo de ‘software’ dañino. El crecimiento publicidad programática previsto para 2017 probablemente favorecerá, como entienden desde InnoTec, que el número de ataques que utilizan esta técnica se incremente considerablemente.

6. ‘Phishing-Spearphishing’ más realista y verosímil

En los últimos años el crecimiento del ‘phising’ ha sido imparable. En el 2016, siete de cada nueve incidentes de ciberseguridad respondían al uso de esta técnica y todo parece señalar que también estará muy presente a lo largo del 2017. El ‘phishing’ consiste en la suplantación de la identidad de personas o empresas de confianza para adquirir cierto tipo de información, como por ejemplo contraseñas o información bancaria. El éxito de este método de ciberataque radica en su simpleza; engañar a un miembro de una organización para acceder a sus sistemas e información es mucho más fácil que desarrollar ‘software’ malicioso para sortear las medidas de protección en las empresas. Las páginas web y correos electrónicos (‘spearphishing’) que suplantan la identidad de personas o empresas reconocidas, como entidades bancarias, serán previsiblemente más realistas y verosímiles en 2017, como se ha visto durante el pasado año.

7. Fraude en el mundo real para acceder a información digital

El pasado año los especialistas de ciberseguridad de InnoTec detectaron varios casos de fraude telefónico, en los que los criminales se hacían pasar por técnicos de soporte de fabricantes informáticos para instalar programas de código malicioso en los dispositivos de los usuarios o conseguir datos de sus cuentas bancarias. Previsiblemente a lo largo del 2017 este tipo de estafas se seguirán produciendo con mayor frecuencia por la escasa complejidad que suponen.

8. Móviles y la información en la nube

Los sistemas y el almacenamiento de datos en la nube permiten una mayor accesibilidad desde cualquier dispositivo, móviles, tabletas, ordenadores, etc.; pero también aumentan los puntos que pueden ser utilizados para realizar ciberataques contra las organizaciones. Vulnerar sistemas en la nube puede representar para los cibercriminales alzarse con un gran botín y este año veremos un incremento sustancial en los ataques dirigidos a estos objetivos.

9. Más puntos de ataque con la incorporación del Internet de las Cosas

El crecimiento del Internet de las Cosas en el 2017 multiplica los dispositivos y sistemas que pueden ser vulnerados, por ejemplo para llevar a cabo ataques masivos DDoS a sitios web y servidores. Pero al igual que los ordenadores y dispositivos móviles, el Internet de las Cosas también es susceptible a otras ciberamenazas como el ‘malware’ o, incluso, el ‘ransomware’.

10. La inteligencia artificial entra en los objetivos de los ciberatacantes

Los sistemas de inteligencia artificial se incorporarán con fuerza a las organizaciones y en el 2017 también estarán en el punto de mira del cibercrimen. La inteligencia artificial, en forma de algoritmos programados para optimizar la toma de decisiones y ejecución de acciones, puede ser vulnerada para favorecer los intereses de los atacantes y comprometer la actividad de las empresas.

Ver más en: http://www.20minutos.es/

Internet y sus 25 años, conoce algunos de los hitos en su historia.

- 12 de marzo de 1989: el informático británico Tim Berners-Lee hace circular su “propuesta de gestión de la información” en el seno de la organización europea para la investigación nuclear (CERN), sentando las bases de la Internet mundial. Los códigos informáticos son difundidos públicamente al año siguiente, en paralelo a un primer navegador bautizado como “WorldWideWeb”.

- 1993: un equipo de la universidad de Illinois (norte de Estados Unidos) conducido por Marc Andreessen desarrolla Mosaic, un navegador dotado de una interfase intuitiva que ayuda a divulgar Internet y sirve de plataforma al navegador Netscape, lanzado al año siguiente.

- 1994: nace la librería en línea Amazon.com. China accede a Internet pero filtra sus contenidos. La Casa Blanca lanza su sitio web, www.whitehouse.gov, pero algunos usuarios, queriendo acceder a él, digitan la dirección en .com y llegan a un sitio pornográfico.

- 1995: primera conexión Internet en África. El grupo informático Microsoft inicia una “guerra de navegadores” al lanzar Internet Explorer, que terminará liquidando a Netscape, mientras eBay comienza sus ventas en línea. Hay en el mundo 16 millones de internautas, el 0,4% de la población.

- 1996: el grupo finlandés Nokia lanza el primer teléfono móvil con conexión a Internet.

- 1998: las autoridades de Estados Unidos confían la regulación mundial de los nombres de dominio (extensiones en .com, .gov, etcétera) a un organismo privado pero basado en su país, el ICANN. Primeros pasos de Google, que se convertirá en el principal motor de búsqueda en línea.

- 2000: el virus ILOVEYOU infecta millones de computadoras en el mundo, generando daños por miles de millones de dólares y poniendo de relieve la importancia de la seguridad en la red. La fiebre provocada por Internet y sus start-ups lleva al índice bursátil estadounidense Nasdaq, de dominante tecnológica, a un récord de 5.048 puntos hasta ahora no igualado. La explosión de la “burbuja” lo hará retroceder hasta 1.114 puntos en 2002.

- 2001: la justicia de Estados Unidos cierra el popular servicio para compartir música en línea Napster, símbolo de los debates sobre los derechos de autor en la red.

- 2005: Internet llega a mil millones de usuarios.

- 2007: Estonia organiza la primera elección legislativa en línea.

- 2012: la red social informática Facebook supera los mil millones de usuarios. El robot Curiosity de la Nasa se registra en la aplicación de localización Foursquare desde el planeta Marte. Francia pone punto final a su red telemática Minitel.

- 2012: la ONU adopta, con la adhesión de 89 estados, un tratado sobre la reglamentación de las telecomunicaciones que es rechazado por otros 55 países, entre ellos Estados Unidos, en nombre de la libertad de Internet. Algunos países critican el excesivo peso de Estados Unidos en la red.

- 2013: 40% de la población mundial, unos 2.700 millones de personas, acceden a Internet. El chino supera al inglés como lengua dominante.

Fuente BioBio Chile

Las técnicas de engaño y manipulación siguen ganando adeptos, como forma de embaucar a los más incautos, empleados o empresas, para que revelen información personal que puede convertirse en una de las principales amenazas contra la seguridad en 2013, según la última valoración de Gartner.

El director para la oficina australiana de la consultora global, Rob McMillan, asegura que esto es posible porque la ingeniería social se ha disparado en los últimos cuatro años, especialmente para profesionales fuera de los departamentos TI que no comprenden las técnicas que emplean los nuevos estafadores.

El director para la oficina australiana de la consultora global, Rob McMillan, asegura que esto es posible porque la ingeniería social se ha disparado en los últimos cuatro años, especialmente para profesionales fuera de los departamentos TI que no comprenden las técnicas que emplean los nuevos estafadores.

Por ejemplo, el largo engaño que supuso Windows Event Viewer scam afectó a televendedores que llamaban a la gente diciéndoles que tenían un virus y debían dar autorización para entrar en sus cuentas y utilizar un programa llamado Event Viewer para eliminarlo. Otros operadores aseguraban que eliminaban el virus por una tarifa y llegaban a pedir los datos de la tarjeta de crédito de los clientes.

Otros datos de la consultora Sophos atestiguan que algunos estafadores han llamado a gente haciéndose pasar por miembros del departamento informático de su empresa y mencionando el nombre del responsable del mismo, para ganarse su confianza.

Los expertos consideran que el gran reto es hacer comprender a todos los miembros de la organización la importancia de los datos corporativos y la necesidad de seguir unas normas de seguridad. Sobre todo, porque la cantidad y complejidad de la información no deja de aumentar de forma imparable.

En especial, en el mundo de los medios de pago, donde estas medidas deberían afectar a toda la organización y, por ejemplo, sería recomendable y más sencillo de asegurar esta información, si las empresas pudieran confinar todos los datos relativos a tarjetas de crédito en un área restringida, como un par de bases de datos seguras.

Visto en PC World

Desde que apareció el primer smartphone, el número de terminales con estas características no han dejado de crecer. Se espera que dentro de dos o tres años, el smartphone sea el medio más común para realizar un acceso a internet, quitando el sitio que a día de hoy ocupan los portátiles y los ordenadores de sobremesa.

Desde que apareció el primer smartphone, el número de terminales con estas características no han dejado de crecer. Se espera que dentro de dos o tres años, el smartphone sea el medio más común para realizar un acceso a internet, quitando el sitio que a día de hoy ocupan los portátiles y los ordenadores de sobremesa.

Sin embargo, muchos expertos especializados en materias de seguridad denuncian que los usuarios que poseen este tipo de dispositivos no cuidan de la seguridad los mismos, y no se molestan en instalar programas que protejan la navegación en internet, exponiendo al usuario y a su información personal.

Expertos en seguridad indican incluso que el smartphone es el eslabón más débil de la cadena de seguridad.

¿Tienes algún software de seguridad instalado en tu smartphone o tablet?

Como punto principal, los expertos en seguridad aseguran que la principal entrada para virus y el robo de datos de los usuarios son las aplicaciones. Afirman que los usuarios desconocen las condiciones sobre las que éstas son instaladas en su smartphone, ya que no se paran a leer los permisos que éstas necesitan ni los datos a los que van a acceder.

Desde programas espía hasta troyanos bancarios, son las principales amenazas que los usuarios que se pueden encontrar hoy en día en las tiendas de aplicaciones no oficiales. Y es que cada vez son más los usuarios que acuden a este tipo de tiendas, donde lo barato puede llegar a salir caro.

Es imposible la seguridad total

Desde la Asociación de Internautas creen que la seguridad total es imposible y que no se escapen datos también lo es. Sin embargo, opinan que se deberían crear herramientas con las que el usuario podría configurar la cantidad de datos que son filtrados y tener el derecho de elegir la forma en que sus datos son accedidos y desde la ubicación que ellos crean convenientes.

¿Móvil de empresa o de uso personal?

Ambos poseen ciertos problemas de seguridad. En el caso del personal ya hemos dicho que supone la fuga de datos y la exposición de éstos a terceras personas no autorizadas. En el caso de los smartphones utilizados en las empresas, a través de estos se accede a una gran infinidad de datos corporativos y de la organización de la empresa que podrían ser expuestos.

En resumen, los expertos coinciden en que a día de hoy existen tres amenazas que afectan a estos dispositivos:

- Fuga de información del usuario.

- Entrada de software malicioso.

- Utilización del terminal como medio para extender una amenaza.

Visto en RedesZone

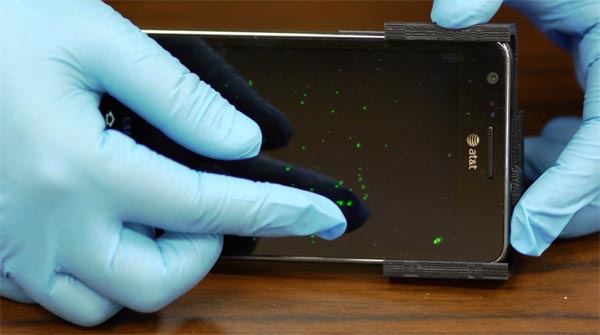

Actualmente la mayoría de los teléfonos funcionan con pantallas sensibles al tacto (Touch Screen) pero te has preguntado qué tan contaminado puede estar tu gadget por la constante manipulación. Diversos estudios indican que estos aparatos pueden ser considerados como un potencial riesgo para la salud; pruebas demuestran que las pantallas táctiles superan hasta 18 veces en bacterias a los baños públicos.

Actualmente la mayoría de los teléfonos funcionan con pantallas sensibles al tacto (Touch Screen) pero te has preguntado qué tan contaminado puede estar tu gadget por la constante manipulación. Diversos estudios indican que estos aparatos pueden ser considerados como un potencial riesgo para la salud; pruebas demuestran que las pantallas táctiles superan hasta 18 veces en bacterias a los baños públicos.

La cantidad de bacterias que viven dentro de un organismo sano excede el número de las células humanas en razón de 10 a 1. Solo en la boca humana habitan 600 tipos diferentes de bacterias. Dentro y fuera del cuerpo habitan millones más, están en todo lo que vemos, tocamos y comemos.

A diferencia de otros microorganismos, las bacterias tienen la capacidad de sobrevivir a condiciones climáticas extremas y algunas no requieren de oxígeno pudiendo causar una infección cuando se encuentran en grandes cantidades y consiguen una ventana de entrada como heridas o cuando son trasportadas a un habitat distinto.

“Cuando combinas la proximidad de la nariz, boca y oídos con un teléfono, más allá de establecer cualquier tipo de comunicación, estás engendrando con tu calor una serie de bacterias o virus que pueden desencadenar gripe, conjuntivitis, diarrea y otro tipo de enfermedades ya que su portabilidad y el hecho de que lo llevemos a cualquier lugar, permite que tenga contacto prácticamente con cualquier superficie y objeto” dice Jeffrey Cain presidente de la Academia Americana de Médicos de Familia.

Y aquí es donde surge el problema de mantener una pantalla táctil limpia, ya que hay discrepancia entre lo que aconsejan los doctores y lo que sugieren los fabricantes de aparatos acerca de su limpieza, porque aunque existen productos que se venden específicamente para limpiar teléfonos móviles, en ocasiones lo único que logran es dañar la pantalla del aparato sin eliminar el 100% de gérmenes que en él habitan.

Para analizar con más detenimiento este fenómeno, la Universidad Médica de Carolina del Sur realizo estudios a teléfonos seleccionados al azar. Encontrando principalmente la presencia de bacterias como E.coli, estafilococos y coliformes, bacterias que indica contaminación fecal.

Una vez llegando a esta conclusión, los científicos se dispusieron de analizar los principales métodos de limpieza: agua, alcohol, Windex y toallas húmedas Nice n’ Clean. El alcohol fue el que mejor calificación obtuvo, ya que su uso elimina casi el 100% de bacterias. El agua, en comparación, resultó ser el peor método de limpieza con solo un 20%.

Por su parte, los fabricantes como Apple y BlackBerry en el manual del propietario prohíben limpiar la pantalla con Windex, aerosoles, disolventes, alcohol, amoniaco y abrasivos. En cambio los fabricantes que utilizan Gorilla Glass no tienen una política oficial sobre métodos de asepsia.

Sin embargo Boh Ruffin, ingeniero de Corning Gorilla Glass, dice que sus productos son fácil de limpiar que soportan todo tipo de productos para su aseo. La limpieza con toallitas de alcohol no degrada el rendimiento del vidrio, lo único que puede a afectar el cristal son substancias como el ácido clorhídrico.

Consejos de aseo

- Lavarse periódicamente las manos con agua y jabón, el uso de alcohol en gel ayuda pero también tienden a resecar la piel y puede causar agrietamientos y así una ventana de entrada para bacterias del exterior.

- Aplicar las normas correctas para estornudar y toser, como cubrirse la boca con un pañuelo o usar el antebrazo.

- Mantener limpias heridas y quemaduras

- Lavarse los dientes, lengua y encías.

- Lavarse las manos después de usar el inodoro.

- Lavarse las manos antes y después de comer.

- Mantener limpio nuestro campo de trabajo o estudio.

- En el caso de los smartphones o tablets con pantalla touch screen que prohíben el uso substancias limpiadoras, es recomendable la utilizar algún plástico sobre la pantalla que pueda limpiarse y cambiarse con facilidad.

Visto en Matuk

Los especialistas en seguridad informática recomiendan implementar las siguientes 10 buenas prácticas:

Los especialistas en seguridad informática recomiendan implementar las siguientes 10 buenas prácticas:

1. Sea precavido con la ejecución de archivos adjuntos que provengan de remitentes desconocidos o poco confiables: A pesar de que es una táctica antigua, los ciberdelincuentes siguen utilizando el correo electrónico para propagar malware debido al bajo costo que les insume y a que aún algunos usuarios incautos suelen caer en este tipo de estrategias.

2. Evite hacer clic en cualquier enlace incrustado en un correo electrónico: Como ocurre con los archivos adjuntos, resulta sencillo para un cibercriminal enviar un enlace malicioso accediendo al cual la víctima infecta su equipo. En este tipo de engaños se suele suplantar la identidad de grandes empresas, de modo de despertar confianza en el usuario.

3. Recuerde que su banco nunca le pedirá información sensible por e-mail: El phishing consiste en el robo de información personal y/o financiera del usuario, a través de la falsificación de un ente de confianza. Este tipo de engaños se valen del correo electrónico para enviar falsas alertas de seguridad que inviten a los usuarios a pulsar sobre un enlace que les redirige a una web falsa del banco suplantado. Si el usuario introduce sus datos de acceso, su cuenta bancaria y sus fondos pueden verse comprometidos.

4. Habilite el filtro anti-spam en su casilla de correo: Cuando esta configuración se encuentra deshabilitada, el usuario abre las puertas a recibir en su bandeja de entrada no sólo información indeseada sino también e-mails que buscan convertirlo en víctima de estrategias de Ingeniería Social.

5. Utilice distintas cuentas de correo de acuerdo a la sensibilidad de su información: Es recomendable utilizar más de una cuenta de correo electrónico, contando en cada una de ellas con una contraseña diferente. Por ejemplo, se puede disponer de una cuenta laboral, una personal para familiares y amigos y, por último, una tercera cuenta para usos generales en dónde recibir todos los correos de poca o nula importancia.

6. Implemente contraseñas seguras y únicas por cada servicio: De esta forma se evita que muchas cuentas se vean afectadas si uno de ellas es comprometida. Recuerde que una contraseña segura es igual o mayor a 10 caracteres y posee mayúsculas, minúsculas, números y caracteres especiales.

7. Evite, en la medida de lo posible, acceder al correo electrónico desde equipos públicos: Si se ve obligado a hacerlo, asegúrese de que la conexión realizada es segura y recuerde cerrar la sesión al finalizar.

8. Sea precavido en la utilización de redes Wi-Fi inseguras o públicas: La consulta de nuestro correo electrónico desde las mismas puede comprometer nuestra seguridad ya que puede haber alguien espiando las comunicaciones y capturando las contraseñas y la información de los usuarios conectados a esa red. Para eso se recomienda utilizar siempre HTTPS y verificar que las páginas accedidas estén certificadas digitalmente.

9. Utilizar el envío en Copia Oculta (CCO): En caso de enviar un mensaje a muchos contactos, o reenviar uno que recibiste, asegúrate de utilizar copia oculta en lugar de agregar a todos los remitentes en los campos de Para o CC (Con copia), a fin de proteger sus direcciones de e-mail.

10. Por último, sé el mayor guardián de tu privacidad y de tu información sensible: En la mayoría de los casos es el propio usuario quién facilita al cibercriminal su información personal, de modo que es fundamental mantenerse atentos y actualizados en materia de seguridad informática, además de implementar buenas prácticas de seguridad.

Visto en Eset

El equipo del Laboratorio de la empresa desarrolladora del multipremiado antivirus ESET NOD32 advierte sobre el afianzamiento del malware dinámico como tendencia para el 2011, apoyado en el creciente desarrollo de las botnet.

El equipo del Laboratorio de la empresa desarrolladora del multipremiado antivirus ESET NOD32 advierte sobre el afianzamiento del malware dinámico como tendencia para el 2011, apoyado en el creciente desarrollo de las botnet.

Las redes botnet serán protagonistas durante el próximo año, afirmando la tendencia observada durante el 2010: mayor cantidad de malware del tipo bot, aumento en la cantidad de redes activas y más cantidad de equipos zombis, según el informe “Tendencias 2011: las botnet y el malware dinámico” de la compañía líder en seguridad informática ESET.

Asimismo, el monto recaudado por los administradores de este tipo de redes también aumentará y se verán innovaciones en las tecnologías de las mismas. Esta tendencia incrementará el trabajo enfocado a dar de baja este tipo de redes delictivas. Asimismo, el monto recaudado por los administradores de este tipo de redes también aumentará y se verán innovaciones en las tecnologías de las mismas. Esta tendencia incrementará el trabajo enfocado a dar de baja este tipo de redes delictivas.

Entre las principales, se pueden mencionar:

Auge de las botnet y el fin del malware estático

Los códigos maliciosos dinámicos son aquellos que primero infectan el sistema y luego, a través de algún acceso remoto al equipo afectado, permiten al atacante realizar diversas tareas mientras el equipo no sea desinfectado.

Las botnet son la confirmación del malware dinámico en conjunto con el negocio delictivo: los equipos zombis pueden ser utilizados en cualquier momento por el administrador de la red para realizar diversas tareas que por lo general están asociadas a diversos delitos informáticos, tales como el robo de información, ataques a través de Internet o envío de spam, entre otros.

Según los datos relevados por el Laboratorio de ESET Latinoamérica, a noviembre de 2010 fueron detectadas unas cinco mil quinientas botnet (habiendo llegado a seis mil en meses como mayo o julio de 2010), contra los pocos más de cuatro mil de finales del año anterior. Según esta tendencia se estima que durante el 2011 la mayoría de los usuarios infectados con cualquier tipo de código malicioso podrían formar parte de una botnet.

El principal motivo del auge de las botnet y de la gran cantidad de usuarios infectados está basado en que el atacante obtiene un importante rédito económico por los servicios delictivos brindados por estas redes. Además, necesitan de muy poco dinero inicial para armar este tipo de red delictiva ya que pueden obtener paneles de administración y malware del tipo bot a muy bajo costo.

Desarrollo de malware multiplataforma

Como alternativa más rentable para los desarrolladores de malware aparece la creación de códigos maliciosos multi-plataforma, archivos que pueden afectar a diversas plataformas con un mismo fin, o bajo un mismo modelo de infección. Un ejemplo de esta tendencia se observó a finales de año, con la aparición de una nueva variante del troyano Koobface, conocida como Boonana e identificada por ESET con la firma Java/Boonana.A. Esto implicó entonces la primer versión multi-plataforma de este troyano que está en actividad desde finales de 2008 y que, dos años después de su creación, expande su propagación más allá de sistemas Windows, infectado también sistemas Linux y Mac OS.

También esta tendencia se observó a principio de año con un experimento realizado para crear botnet en plataformas móviles con iPhone y Android, obteniendo más de ocho mil dispositivos afectados.

BlackHat SEO Social

Hoy en día prácticamente ningún usuario de Internet pasa un día completo sin realizar una búsqueda en la web o utilizar alguna red social. Durante el próximo año este dato tampoco será ignorado por los atacantes, por lo que se estima que incorporen nuevas tendencias basadas en los ataques ya existentes para estos dos servicios.

En materia de buscadores, se espera una optimización en los tiempos de posicionamiento, es decir, una menor demora entre la ocurrencia del evento usado como anzuelo y su ubicación en resultados envenenados por medio de técnicas de BlackHat SEO.

Las redes sociales, por su parte, ganan cada vez más usuarios, por lo que es esperable que continúen siendo usadas como medio de propagación de malware, phishing, spam o scam entre otras amenazas informáticas.

A su vez, es probable que el hecho de que los buscadores comiencen a mostrar no sólo sitios web, sino también resultados en redes sociales origine una nueva forma de BlackHat SEO basada en las redes sociales, donde ya no es necesario para los atacantes la creación de sitios web envenenados sino que pueden hacerlo directamente con perfiles falsos generando contenidos que enlacen a malware.

“El malware dinámico apoyado en el crecimiento de las botnet, el desarrollo de malware multiplataforma y el BlackHat SEO Social serán noticias en el 2011. Sin embargo, también continuarán consolidándose ataques informáticos que ya casi son clásicos y que se sumarán a las tendencias mencionadas: la explotación de vulnerabilidades, el uso de técnicas de Ingeniería Social, la apropiación de datos privados de los usuarios por medio de las redes sociales y el desarrollo de malware desde Latinoamérica”, aseguró Federico Pacheco, Gerente de Educación e Investigación de ESET Latinoamérica.

Visto en CXO Community

Kaspersky Lab ha patentado con éxito una tecnología innovadora en los EE.UU. que permite la estimación exacta del impacto potencial que una epidemia de malware puede tener, lo cual ayuda a detener su propagación.

Kaspersky Lab ha patentado con éxito una tecnología innovadora en los EE.UU. que permite la estimación exacta del impacto potencial que una epidemia de malware puede tener, lo cual ayuda a detener su propagación.

Una de las causas por las que un malware específico se extiende rápidamente por todo el mundo es porque se hace una detección en cada equipo en lugar de hacer un seguimiento general y determinar posibles epidemias. Lo que se necesita es un método que permita identificar fácilmente el origen de una epidemia y pueda estimar el grado y forma de propagación.

Esto es en resumen lo que permite hacer la tecnología de Kaspersky Lab, la cual ha sido recogida por la patente número 7743419 de la oficina de patentes y marcas de EE.UU el 22 de junio de 2010.

Esta tecnología funciona mediante el análisis de las estadísticas sobre amenazas informáticas, obtenidas de una red de vigilancia mundial. La red realiza un seguimiento del número de descargas de programas de malware, los ataques iniciados por los piratas informáticos, así como otros problemas de seguridad, registrando el tiempo cuando se producen, el origen y la localización geográfica.

Una epidemia se detecta en su fase inicial y su propagación se supervisa en tiempo y localización. Entonces, la seguridad y las medidas eficaces de protección puede ser efectuadas de manera oportuna.

La información ofrecida por la tecnología de Kaspersky Lab puede utilizarse por todos los países que se enfrentan a problemas de seguridad, y así iniciar la protección.

Visto en Blog Antivirus

Prev1...234...6Next

Prev1...234...6Next  Page 3 of 6

Page 3 of 6