Home Tags Posts tagged with "Seguridad Informatica"

Seguridad Informatica

Verizon Business dio a conocer su tan esperado informe anual 2009 Data Breach Investigations Report. Ahora, la compañía amplia su investigación lanzando 2009 Supplemental Data Breach Report, que revela los 15 ataques más frecuentes contra las organizaciones y la forma en la que se desarrollan.

Verizon Business dio a conocer su tan esperado informe anual 2009 Data Breach Investigations Report. Ahora, la compañía amplia su investigación lanzando 2009 Supplemental Data Breach Report, que revela los 15 ataques más frecuentes contra las organizaciones y la forma en la que se desarrollan.

El informe identifica, clasifica y esboza los ataques más comunes. Para cada tipo de ataque, el informe proporciona escenarios reales, señales de alertas, cómo se ha orquestado el ataque, en qué activos se centraron los atacantes, qué industrias son las más afectadas y cuáles son las contramedidas más eficaces.

Además clasifica e identifica un top 15 de ataques de seguridad por infracciones cometidas y registros comprometidos.

- Keyloggers y spyware (19%)

- Puerta trasera, comandos de control (18%)

- SQL Injection (18%)

- Violación de privilegios/acceso del sistema (17%)

- Acceso no autorizado a través de credenciales por defecto (16%)

- Violación de las políticas de uso (12%)

- Acceso no autorizado a través de listas de control de acceso (ACL) mal configuradas (10%)

- Sniffers (9%)

- Acceso no autorizado a través de credenciales robadas (8%)

- Ingeniería social (8%)

- Authentication bypass (6%)

- Robo físico de activos (6%)

- Ataques por fuerza bruta (4%)

- RAM scraper (4%)

- Phishing (4%)

No podemos detectarlo todo, no podemos prevenirlo todo, pero siempre nos irá mejor si nos preocupamos en tener un buen conjunto de indicadores y controles que nos ayuden a mitigar los riesgos.

¿Se preocupan las organizaciones en mantener un conjunto de indicadores y controles adecuados? ¿Y las redes sociales y la industria 2.0? de las que hemos podido ver como sus registros han sido comprometidos durante este año de manera desmesurada.

Visto en Security by Default

La seguridad en Internet no es algo con lo que tengamos que jugar ni bromear ya que en muchos casos compartimos cosas personales y alguien con malas intensiones nos podría hacer mucho daño. Aunque no debemos cogerle miedo a utilizar Internet, si que debemos acostumbrarnos a utilizar unas buenas practicas en cuanto a seguridad se refiere. Todos sabemos que en la calle existen miles de peligros y no por ello dejamos de pasear, simplemente nos has enseñado que por ejemplo antes de cruzar hay que mirar a ambos lados por si viene algún vehículo, pues con Internet exactamente lo mismo.

Una de estas buenas practicas es utilizar contraseñas complejas de descifrar, utilizando caracteres en mayúsculas y minúsculas, números y letras y a ser posible algún carácter fuera del abecedario, como guiones altos y bajos, corchetes, paréntesis, etc.

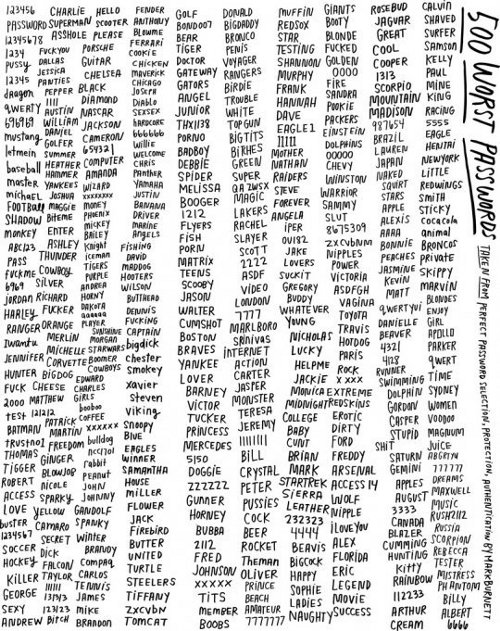

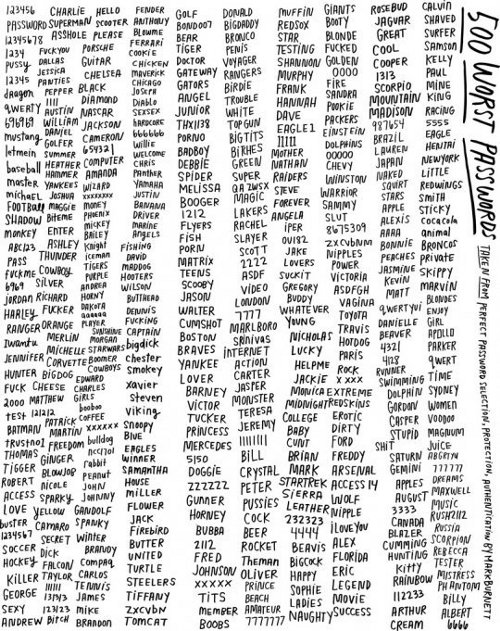

En resumen, sí tu clave es la típica, “123456“, “password“, “superman“, “qwerty“ o alguna de las quinientas de la siguiente lista deberías cambiarla, porque un hacker medianamente espabilado será lo primero que pruebe.

Visto en Geekool

Visto en Geekool

Google Chrome parece ser el navegador más seguro hasta el día de hoy. Siendo un producto de Google, es obvio el interés que se pone en cuestiones de seguridad, y eso se nota. Además de ser un navegador liviano, moderno y que cumple con los estándares Web, Chrome se puede anotar el adjetivo Seguro a su portafolio de cualidades y es que así se ha comprobado en los últimos días.

Google Chrome parece ser el navegador más seguro hasta el día de hoy. Siendo un producto de Google, es obvio el interés que se pone en cuestiones de seguridad, y eso se nota. Además de ser un navegador liviano, moderno y que cumple con los estándares Web, Chrome se puede anotar el adjetivo Seguro a su portafolio de cualidades y es que así se ha comprobado en los últimos días.

Por segundo año consecutivo, Chrome se quedó con el primer lugar en el concurso Pwn2Own, que es enfocado a encontrar vulnerabilidades en los navegadores más importantes del mercado. Al término de la competición, el navegador de Google fue el único que no pudo ser vulnerado, confirmando así su supremacía en cuestiones de estabilidad y quedándose como inhackeable.

En gran parte el éxito de Chrome es gracias a que funciona bajo un esquema de caja de arena (Sandbox). Cada pestaña representa un proceso independiente, al cual se le dan los privilegios mínimos y necesarios para ejecutar su tarea. Al ser independientes, los procesos no pueden interactuar entre pestañas, por lo que de detectarse un problema, se puede aislar con facilidad.

Si bien Chrome no es perfecto, vaya que es un navegador bueno y seguro, que cada vez gana más usuarios, principalmente provenientes de Firefox.

Visto en Incubaweb

El 35% de las personas que utilizan Facebook no cuida convenientemente la seguridad de sus perfiles. Así lo ha desvelado la compañía de seguridad Checkpoint, quien ha realizado una prueba para desentrañar qué nivel de cuidado de sus contraseñas tienen los adeptos a la red social.

El 35% de las personas que utilizan Facebook no cuida convenientemente la seguridad de sus perfiles. Así lo ha desvelado la compañía de seguridad Checkpoint, quien ha realizado una prueba para desentrañar qué nivel de cuidado de sus contraseñas tienen los adeptos a la red social.

La firma creó un perfil falso y envío un enlace a 200 usuarios para simular un ataque de malware de un ciberdelincuente, usando como cebo usó la frase “echa un vistazo a mis últimas fotos”. Según el informe, 71 personas pincharon en el link para acceder al adjunto, acción que, en el caso de haberse tratado de una página con código malicioso real, habría infectado sus equipos con algún software que se hubiera adueñado de sus contraseñas.

El experimento puso de relevancia que el acceso a los perfiles de los usuarios es relativamente sencillo, ya que muchos admiten como amigo a cualquiera aunque sea un absoluto desconocido.

El grado de apertura de algunos perfiles también ha hecho saltar la alarma de Checkpoint. Pese a que la mayoría de las cuentas dispongan de ciertas configuraciones de privacidad dejar abiertos datos como las fechas de nacimiento, correo electrónico o empresa, también supone un peligro. Muchas de estas informaciones son utilizadas habitualmente para verificar la identidad real al acceder a un servicio de correo electrónico, por ejemplo, por lo que, de caer en malas manos, el riesgo es elevado.

Visto en Hack Hispano

Semana de la seguridad informática, Microsoft

Semana de la Seguridad para Desarrolladores y Profesionales de TI

Para Microsoft la Seguridad es una prioridad. Sabemos que para ti, que eres desarrollador o profesional de informática, también lo es y es por eso que en el marco de la “Semana de la Seguridad Informática“, que Microsoft Chile realiza todos los años, hemos preparado un evento técnico, con tracks separados de desarrollo e infraestructura para que puedas profundizar en temas como la seguridad de extremo a extremo: del cliente al servidor, y el desarrollo de servicios y aplicaciones web seguras, entre otros.

Fecha:

miércoles, 07 de abril de 2010 8:30 – miércoles, 07 de abril de 2010 14:00 Santiago

Lugar:

Movieland Mall Florida Center

Metro estación Mirador Salida a 3° Nivel del mall (Patio de comidas)

Av. Vicuña Mackenna 6100

Santiago Chile

Registrarse:

Semana de la Seguridad para Desarrolladores

Buscaron tambien:

Seguridad de la información

En el informe se citan varias historias basadas en eventos auténticos, que ilustran las implicancias del “mundo real” en los retos actuales de la seguridad.

En un caso, cientos de altos funcionarios federales y directivos de empresas, visitaron un sitio político infectado, y todas sus computadoras se convirtieron en máquinas zombis. Keylogers instalados en sus equipos, capturaron nombres de usuario y contraseñas de sus cuentas bancarias y otra información financiera, y enviaron todo ello a cibercriminales de varios países. Mucho dinero y datos críticos fueron perdidos.

En otro caso, un adolescente simplemente visitó una página de Internet con una versión no actualizada de un reproductor multimedia. Un video se abrió apenas el joven entró al sitio, mientras un keylogger (capturador de la salida del teclado), se instalaba en su equipo sin su conocimiento. Es el mismo equipo que su padre utiliza para manejar sus cuenta bancarias en línea. La cuenta fue literalmente vaciada por los atacantes. A pesar de que el banco más tarde compensara en parte las pérdidas, los investigadores descubrieron que el dinero fue a parar a un grupo de terroristas suicidas en medio oriente.

En un tercer caso, una aplicación hecha a medida tenía un error de programación que permitía a los delincuentes acceder a los registros privados de los pacientes de un hospital. El hospital fue extorsionado a pagar una suma de dinero para evitar que los registros se hicieran públicos en Internet.

Estas y otras historias ilustran el informe del SANS que intenta mostrar el panorama actual de la seguridad informática. El mismo es la creación de un trabajo colectivo de cuarenta y tres expertos en seguridad, pertenecientes a gobiernos, industrias e instituciones académicas de varios países.

En el panorama que presenta el informe del SANS, se destacan los continuos asaltos de programas automatizados en busca de vulnerabilidades. De hecho, el Internet Storm Center, el sistema de alertas tempranas del SANS, informó que “una computadora recién conectada a Internet, puede ser atacada de inmediato, y no llegará a sobrevivir más de cinco minutos si no fue debidamente configurada o protegida antes de conectarse.”

seguridad informática

Alan Paller, director de investigaciones del SANS, dice que muchas aplicaciones web personalizadas, son programadas sin tener en cuenta los requisitos de seguridad necesarios. “Hasta que los colegios que enseñan programación y las empresas que contratan a los programadores, garanticen que los desarrolladores dominan la codificación segura“, dijo, “seguirán existiendo importantes vulnerabilidades en casi la mitad de todas las aplicaciones web.”

El informe sugiere algunas formas de defensas acerca de las aplicaciones que pueden permitir que un sitio pueda comprometer la información de las computadoras o infectarlas. La mejor defensa es la utilización de cortafuegos y antivirus, educar a los usuarios para sensibilizarlos en cuestiones de seguridad, y entrenar al personal de las empresas para detectar síntomas como un aumento imprevisto en el tráfico de la red.

Otros riesgos señalados en el informe, incluyen dispositivos no autorizados (memorias USB por ejemplo), y el uso indebido de programas de intercambio de archivos. El informe indica que en general, las mejores prácticas deben incluir la configuración de los sistemas para prevenir la instalación no autorizada de software, el uso de proxys, el cifrado de los datos sensibles, y la prueba exhaustiva en un ambiente controlado, de cualquier software antes de ser instalado en la red de la compañía.

Visto en la Flecha

seguridad informática

Un punto crítico en la era tecnológica que estamos viviendo es proteger la información, lo que llamamos “Seguridad informática“.

La seguridad informática es muy importante a la hora de proteger el equipo computacional y aún más importante la información. Un gran porcentaje de los usuarios de sistemas informáticos no le toma el peso a este aspecto, ya sea por desconocimiento, falta de interés o mal asesoramiento profesional.

Con el avance de las tecnologías en especial del Internet se hace indispensable tomar algunas precauciones a la hora de sumergirnos en este mundo, como por ejemplo mantener siempre actualizado el sistema operativo y las herramientas de detección de software malicioso (Virus, troyanos, malware en general).

Vivimos en tiempos donde el comercio electrónico se ha masificado, lo que ha aumentado la cantidad de fraudes y delitos informáticos, es necesario proteger la información, para mantenerla íntegra, disponible y confidencial. Según estadísticas más del 50% de las personas sigue usando contraseñas poco seguras al momento de utilizar servicios en Internet.

Seguridad informática en las empresas

El impacto de la seguridad informática en las empresas es de máxima importancia. Sufrir un ataque externo o interno podría ser catastrófico en cuanto a productividad y pérdida de la confianza de los clientes. Es necesario reducir las vulnerabilidades y asegurarse que el acceso a la información sea solo por personas autorizadas.

En cuanto a la pequeña y mediana empresa, las condiciones de seguridad que poseen son básicas o no existen. Ahí es donde la capacitación juega un papel fundamental.

Como consejo, lo principal es informarse y asesorarse por profesionales de las tecnologías de la información. Hay que tener en cuenta que hay alternativas gratuitas o de pago para proteger la información, la decisión entre una u otra dependerá mayormente de cómo se adapte a la realidad de la empresa.

Arturo

Webfecto.com

No hay caso. Por más que diferentes estudios, expertos y casos reales recomienden usar claves más seguras en Internet, una preocupante proporción siguen siendo las mismas de siempre, con los evidentes problemas que esto puede acarrerar.

Un estudio de la consultora Imperva que analizó el hackeo que dejó al descubierto las claves de los usuarios. Tras el análisis de éstas, los resultados fueron sorprendentes y decepcionantes: la más común es “123456”.

Pero la lista continúa. La segunda más utilizada es “12345”, después “123456789”, y por último la clásica €œpassword”.

El informe concluye que cerca del 50% de los usuarios usaron claves de baja seguridad, incluyendo nombres, palabras del diccionario y otras como letras que están juntas en el teclado (como zxcvb).

Sólo un 0.2% de los usuarios tienen una contraseña considerada segura, de ocho o más caracteres, con una mezcla de caracteres especiales, números, o minúsculas y mayúsculas, como destacó el sitio TechCrunch.

De acuerdo a Imperva, las contraseñas débiles le hacen muy fácil el trabajo a los hackers, que con un pequeño esfuerzo pueden acceder fácilmente a las cuentas. Porque este tipo de claves no se usan sólo en sitios más triviales como las redes sociales, sino que también para los bancos, por ejemplo.

Porque además, los usuarios tienen la misma clave para diferentes servicios, por lo que basta con enterarse de una clave para poder acceder a distintos sitios, y como recuerda TechCrunch, eso causó el hackeo de los documentos de Twitter el año pasado, donde el hacker sólo tuvo que descubrir la clave en Gmail de un empleado, para luego acceder a toda la información confidencial de la empresa.

Visto en Emol

Titulo: Cracking sin secretos. Ataque y defensa de software

Formato: PDF

Tamaño: 87.1 Mb

Descargar Cracking sin secretos. Ataque y defensa de software

Archivos alojados en formato ZIP en MediaFire.com usa tu descompresor favorito para disfrutar del manual.

seguridad informática

Buscaron tambien:

Seguridad de la información en las empresas

En plena era de la información, cuando empresas privadas y organismos públicos generan cantidades cada vez mayores de datos en distintos soportes, su gestión y mantenimiento siguen siendo el talón de Aquiles de muchas compañías.

“Cuesta creerlo, pero todavía hay muchas empresas que no tienen un control completo de sus archivos, y desconocen exactamente qué parte de esa información se considera crítica o confidencial“, ha declarado Gonzalo Rivas, director comercial de Iron Mountain España, líder mundial en gestión y protección de la información.

“Ello supone el riesgo de que las empresas no puedan acceder a la información cuando la necesitan, o de que la información privada o confidencial quede expuesta involuntariamente“. Iron Mountain, el líder global en servicios de almacenamiento y gestión de la información, ha elaborado unos consejos básicos que ayudan a gestionar la información empresarial de forma correcta, en sus soportes de papel, digital y magnético.

“El mejor paso que una empresa puede dar es confiar la gestión y protección documental a un especialista, esto asegurará un control total de aquella información cuya custodia no debe descuidarse“, declara Gonzalo Rivas.

- Haga copias de seguridad a diario. Las empresas necesitan asegurarse de que todos sus datos importantes para la continuidad del negocio cuenten con una copia que esté disponible en el caso de la información original se pierda o se corrompa. Hay que tener en cuenta que esta información puede estar albergada en servidores corporativos, pero también en estaciones de trabajo o portátiles de empleados, lo que a menudo se olvida.

- Tenga más de un soporte de copia. En el campo de los archivos digitales, mantener una segunda copia de seguridad custodiada en un entorno seguro fuera de la empresa es la alternativa más eficaz de garantizar su recuperación en caso necesario.

- Cuide el soporte de sus datos. Las copias de seguridad en soportes magnéticos deben mantenerse en un lugar seguro, bajo temperatura y humedad constantes, y en un entorno lo más limpio posible. Muchos casos de pérdida de información se producen por errores en el almacenamiento, utilización o manipulación de los soportes. Por eso mismo, hay que procurar no utilizar el mismo soporte dos días seguidos. Lo mejor es tener más de un soporte externo de backup, e ir alternándolos para asegurar la calidad de la grabación de los datos y alargar su vida útil.

- Identifique la información importante. De todo el volumen de datos de una empresa, el volumen que se considera imprescindible para su buen funcionamiento es de alrededor del 5%. Pero ese pequeño porcentaje es crítico para las operaciones empresariales. Por ejemplo, puede contener información necesaria para garantizar la continuidad del negocio después de una crisis. O puede documentar la situación financiera o legal y preservar los derechos de las partes interesadas de una organización. Saber cuáles son los documentos vitales y tenerlos localizados es imprescindible para asegurar un buen mantenimiento.

- Conozca quién tiene acceso a esa información y con qué frecuencia. Algunos documentos sólo se consultan una o dos veces al año, mientras que otros son necesarios incluso varias veces al día. No todos los departamentos -recursos humanos, departamento legal, compras, marketing, finanzas- acceden al mismo tipo de información confidencial. Saber quién utiliza qué tipo de documentos ayudará a su seguimiento y control.

- Asigne responsabilidades en la gestión. La seguridad de la información debe ser un punto a tener en cuenta por todos los departamentos. Incluso en empresas donde este punto sea tarea del departamento de archivos, se deben implantar unas medidas de seguridad y backup que abarquen a la totalidad de la infraestructura. Igualmente, es prudente asegurarse de que la persona que controla el acceso a los archivos no es la misma que se encarga de trabajar con ellos.

- Encripte sus archivos digitales externos. A la hora de gestionar sus copias de seguridad externas, todavía hoy muchas compañías recurren para su transporte a la mensajería comercial sin ningún tipo de protección adicional. Es conveniente efectuar un análisis de riesgos para determinar si el coste de un programa de encriptación compensa los riesgos económicos de una brecha en la seguridad, y determinar si debe implantarse en toda la documentacion digital, o solo en la de mayor confidencialidad.

- Elabore un plan de continuidad del negocio ante una situación de crisis. La pregunta que debe hacerse es: si un desastre provocara la desaparición de todos los documentos de mi empresa. ¿Tengo la certeza de que podría recuperarlos? Los datos son mucho más que cifras; son un activo vital para el funcionamiento de su negocio. Si no puede garantizar su recuperación, y hacerlo en un plazo de tiempo razonable, su rendimiento económico puede verse seriamente afectado.

Visto en Seguridad Información

Prev1...456...8Next

Prev1...456...8Next  Page 5 of 8

Page 5 of 8

Verizon Business dio a conocer su tan esperado informe anual 2009 Data Breach Investigations Report. Ahora, la compañía amplia su investigación lanzando 2009 Supplemental Data Breach Report, que revela los 15 ataques más frecuentes contra las organizaciones y la forma en la que se desarrollan.

Verizon Business dio a conocer su tan esperado informe anual 2009 Data Breach Investigations Report. Ahora, la compañía amplia su investigación lanzando 2009 Supplemental Data Breach Report, que revela los 15 ataques más frecuentes contra las organizaciones y la forma en la que se desarrollan.